Vad är cybersäkerhet? En enkel guide för nybörjare

Cybersäkerhet påverkar nästan alla aspekter av det dagliga livet. Från telefonen i fickan och laptopen på skrivbordet till smarta enheter i hemmet – alla är beroende av starka skydd för att hålla dig säker.

Utan skydd kan angripare potentiellt stjäla dina personuppgifter, tömma dina bankkonton eller orsaka allvarliga störningar. Det är därför cybersäkerhetsexperter ständigt arbetar med nya försvar för att skydda både människor och företag från nya hot.

Cybersäkerhet handlar dock inte bara om specialister och komplexa system. Det är också beroende av enkla vanor, praktiska åtgärder och verktyg som vem som helst kan använda. Den här guiden förklarar vad cybersäkerhet egentligen innebär och beskriver hur du skyddar dig mot dagens vanligaste onlinerisker.

Vad är cybersäkerhet i enkla ord?

Cybersäkerhet handlar om att skydda datorer, nätverk och data från obehörig åtkomst, skador eller störningar. I takt med att antalet uppkopplade enheter, allt från telefoner och surfplattor till prylar och apparater (IoT), fortsätter att växa ökar även antalet potentiella måltavlor för cyberbrottslingar.

I dagens värld, där nästan allt körs på datorer och smarta enheter, är ett starkt skydd viktigare än någonsin. Utan det riskerar individer och organisationer att bli offer för dataintrång, ransomware, bedrägerier, identitetsstöld, avlyssning av känslig kommunikation och andra allvarliga hot.

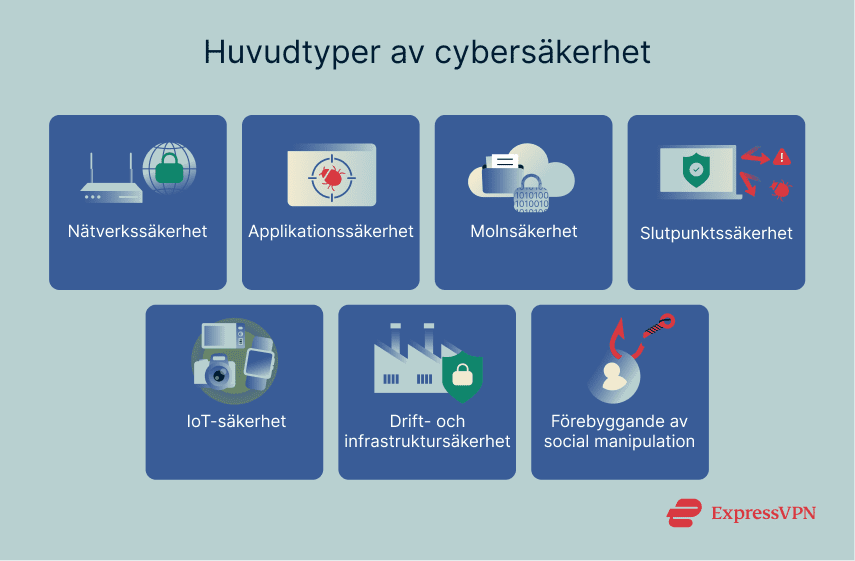

Typer av cybersäkerhet

Cybersäkerhet är en bred term som omfattar flera principer, inklusive den programvara som används för att skydda enheter, typerna av nätverksförsvar och kunskap om säkra cybersäkerhetspraxis.

Nätverkssäkerhet

Nätverkssäkerhet skyddar ditt nätverk från skador. Brandväggar fungerar som barriärer som filtrerar trafik och blockerar oönskade anslutningar, medan åtkomstkontroller säkerställer att endast auktoriserade användare och enheter kan ansluta. Virtuella privata nätverk (VPN) krypterar din internettrafik och maskerar din IP-adress, och övervakningsverktyg håller utkik efter misstänkt beteende så att administratörer kan reagera innan angripare får fotfäste.

Applikationssäkerhet

Applikationssäkerhet säkerställer att programvara inte kan användas som en inkörsport till känsliga system. Det inkluderar både detekterings- och responssystem. Utvecklare åtgärdar kodningsfel, tillämpar säkra konfigurationer och testar sårbarheter för att säkerställa att deras applikationer är ordentligt skyddade.

Molnsäkerhet

Molnsäkerhet skyddar data som lagras hos tredjepartsleverantörer och säkerställer att känslig information förblir säker även när den inte är kopplad till användarens egen hårdvara. Det kombinerar tekniker, policyer och kontroller för att skydda molnbaserade resurser från obehörig åtkomst, dataintrång och avbrott i tjänsten.

Många leverantörer erbjuder inbyggda försvar som kryptering, åtkomstkontroller och övervakningsverktyg, men användarna är också ansvariga för att konfigurera sina egna säkerhetsåtgärder. Denna modell med delat ansvar innebär att organisationer noggrant måste hantera kontobehörigheter, säkra applikationsgränssnitt (API:er) och säkerställa att sekretessregler följs när de flyttar arbetsbelastningar till molnet.

Slutpunktssäkerhet

Slutpunktssäkerhet fokuserar på enskilda enheter som bärbara datorer, telefoner och surfplattor. Eftersom slutpunkter ofta är den första kontaktpunkten för angripare minskar deras skydd risken för att systemet hackas. Antivirusprogram, slutpunktsidentifiering- och respons samt flerfaktorautentisering (MFA) hjälper till att blockera skadlig programvara och obehörig åtkomst.

IoT-säkerhet

IoT-säkerhet omfattar uppkopplade enheter, som kameror, kylskåp och diverse apparater. Många av dessa enheter har begränsat inbyggt försvar, vilket gör dem sårbara. Att använda stark autentiserings- och säkerhetsprogramvara när det är möjligt, och uppdatera firmware, minskar risken för en attack.

Drifts- och infrastruktursäkerhet

Driftteknik omfattar industriella styrsystem och automationsenheter som hanterar fysiska processer. Att skydda dessa system kräver isolering av styrnätverk, övervakning av gammal utrustning och nätverket för ovanlig aktivitet samt säkerhet av de system som används i industriella processer.

Förebyggande åtgärder för social manipulation

Social manipulation bygger på att lura människor att avslöja information eller utföra riskabla handlingar. Angripare kommer att utge sig för att vara kollegor, supportpersonal, myndighetstjänstemän, kändisar eller företag. Förebyggande taktiker inkluderar verktyg som antivirusprogram med phishingskydd, ökad medvetenhet och att hålla sig uppdaterad om de senaste typerna av social manipulation.

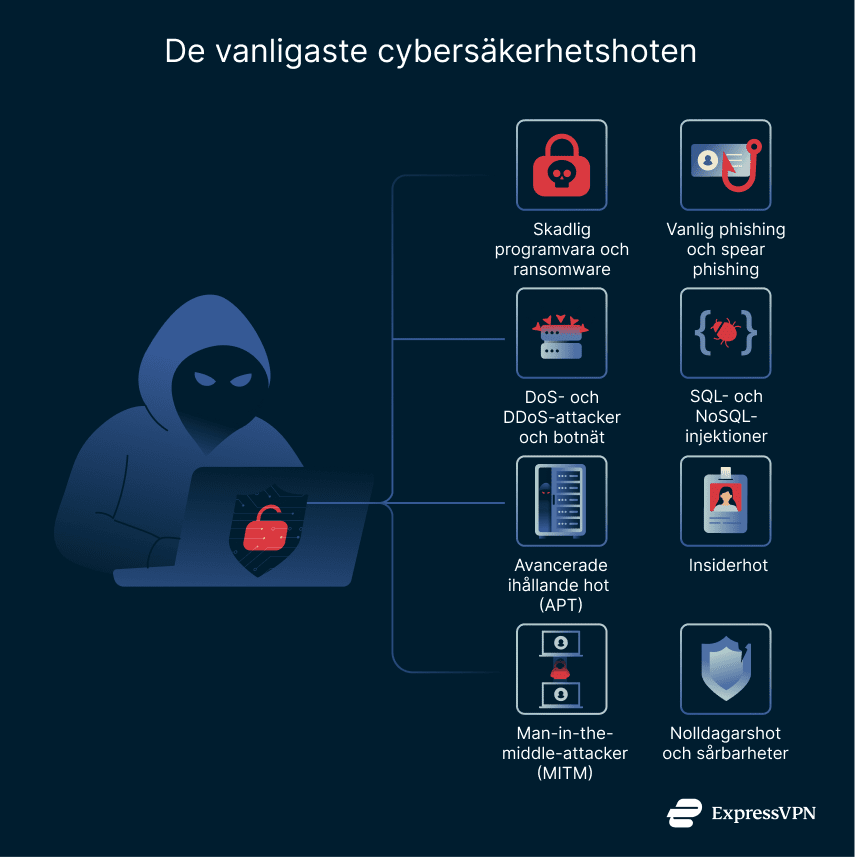

Vanliga cybersäkerhetshot du bör känna till

Angripare utnyttjar teknologi och mänskligt beteende på olika sätt. Att förstå dessa vanliga tekniker hjälper människor och organisationer att vidta förebyggande åtgärder.

Skadlig programvara och ransomware

Skadlig programvara är skadlig programvara som infiltrerar system för att stjäla data, störa driften, skada systemet eller skapa bakdörrar för ytterligare skadlig programvara. De är en av de största utmaningarna inom cybersäkerhetsbranschen.

Ransomware är en specifik typ av skadlig kod där en bedragare krypterar dina filer och kräver betalning för att återställa åtkomsten.

Vanlig phishing och spear phishing

Phishing använder vilseledande e-postmeddelanden eller sms för att samla in inloggningsuppgifter eller personlig information. Spear phishing skräddarsyr bedrägeriet till specifika individer, vilket gör det mer övertygande.

Phishingattacker utförs vanligtvis via kommunikationsplattformar, som e-post eller sociala medier. Angriparen kommer nästan alltid att kontakta dig först, försöka ingjuta en känsla av brådska eller rädsla och driva dig att dela känsliga uppgifter utan att tänka först.

DoS- och DDoS-attacker

Överbelastningsattacker översvämmar mål med skadlig trafik, vanligtvis driven av botnät. Detta gör webbplatser eller tjänster otillgängliga. Distribuerade versioner (DDoS) utnyttjar många hackade enheter för att förstärka effekten. Både individer och organisationer kan drabbas av DDoS-attacker, och dessa attacker skadar ditt nätverk avsevärt och hindrar dina aktiviteter.

SQL-injektion och NoSQL-injektion

Injektionsattacker inträffar när en webbapplikation skickar användarinmatning direkt till en databasfråga utan att kontrollera eller "sanera" den ordentligt. Angripare kan utnyttja detta för att få databasen att köra kommandon som utvecklarna aldrig avsett, vilket potentiellt kan exponera, modifiera eller radera känsliga data.

SQL-injektion riktar sig mot traditionella relationsdatabaser, som organiserar data i tabeller med rader och kolumner. Till exempel kan en angripare utnyttja ett inloggningsformulär genom att skicka specialutformade indata som lurar databasen att kringgå autentisering. I verkliga fall har angripare på detta sätt snappat upp data från flygbolag eller e-handelswebbplatser och stulit kundnamn, e-postadresser och betalningsuppgifter.

NoSQL-injektion påverkar moderna icke-relationella databaser (som MongoDB), vilka använder flexibla dokument- eller nyckel-värdestrukturer. En angripare skulle kunna skicka in en JSON-liknande nyttolast i ett inloggningsformulär som gör att databasen behandlar "valfritt användarnamn och lösenord" som giltiga och kringgår autentisering helt och hållet.

För att förhindra dessa attacker måste utvecklare validera och sanera all användarinmatning, använda säkra frågemetoder (som parametriserade frågor eller frågebyggare) och följa principen om minsta behörighet för databaskonton.

Avancerade ihållande hot (APT)

APT:er involverar högkvalificerade motståndare som infiltrerar ett nätverk och förblir dolda medan de stjäl data eller saboterar känsliga system. De använder ofta nolldagarshot, social manipulation och anpassad skadlig kod tillsammans för att utföra attacker.

Dessa hot kan finnas kvar i ett nätverk under långa perioder innan de upptäcks. APT:er kan leda till långsiktiga infektioner av skadlig kod, datastöld eller ekonomisk förlust. De riktar sig ofta mot känslig infrastruktur, som hälso- och sjukvårdsindustrin.

Insiderhot

Insiderhot uppstår när anställda eller entreprenörer missbrukar sin legitima åtkomst, oavsett om det är uppsåtligt eller oavsiktligt. Under företagssabotage kan angripare använda sin insiderstatus för att stjäla information och infektera nätverket eller enskilda enheter med skadlig kod.

Vissa anställda blir insiderhot efter att ha fallit offer för ett phishingprogram eller varit försumliga och av misstag installerat skadlig programvara eller lämnat bort känslig företagsinformation till en bedragare.

MITM-attacker (Man-in-the-middle)

En man-in-the-middle-attack (MITM) avlyssnar kommunikation mellan två parter. Angripare kan avlyssna eller modifiera meddelanden utan att någon av sidorna märker det. Okrypterad data kan enkelt läsas eller modifieras av en skicklig brottsling, vilket betonar behovet av programvara för datakryptering.

MITM-attacker leder ofta till datastöld och ytterligare attacker. Små och medelstora företag är särskilt sårbara.

Nolldagarsshot

Nolldagarshot riktar sig mot tidigare okända sårbarheter. Eftersom ingen uppdatering finns tillgänglig kan dessa attacker gå oupptäckta och orsaka stor skada, särskilt för företag. När en brottsling först märker svagheten kallas det för en nolldagarssårbarhet. Attackprocessen är en nolldagarsattack.

Verkliga exempel på större cyberattacker

Verkliga intrång belyser konsekvenserna av svaga försvar och understryker varför cybersäkerhet är så viktigt.

Equifax-dataintrånget

År 2017 tillät en mjukvarusårbarhet hos kreditupplysningsföretaget Equifax angripare att stjäla personuppgifter, inklusive namn och personnummer, från cirka 147 miljoner människor. Dataintrånget ledde till stämningar, chefsavgångar och miljontals dollar i förlikningar.

Yahoos megaintrång

År 2016 bekräftade Yahoo två dataintrång som inträffat några år tidigare, och avslöjade senare att intrången drabbade upp till 3 miljarder användare. Stulen information inkluderade säkerhetsfrågor och e-postadresser, vilka kunde användas för att utföra ytterligare attacker mot kunder. Intrånget resulterade i en förlikning värd 117,5 miljoner dollar.

eBays säkerhetsincident

År 2014 använde cyberbrottslingar stulna inloggningsuppgifter för att komma åt eBays användardatabas. De fick tag på personlig information och krypterade lösenord som tillhörde eBays kunder. Även om företaget uppgav att det inte fanns "några bevis för obehörig åtkomst eller problem med personlig eller finansiell information för PayPal-användare", tvingade eBay fram en företagsomfattande lösenordsåterställning.

FriendFinder Networks dataexponering

En sårbarhet under 2016 gjorde det möjligt för angripare att komma åt FriendFinder Networks databaser, vilket exponerade ungefär 412 miljoner användarkonton. Många lösenord var antingen i klartext eller svagt hashade. Läckan ledde till en våg av sextortionbedrägerier riktade mot användare.

Fördelar med cybersäkerhet för företag

Att investera i cybersäkerhet ger mätbara fördelar:

Kostnadsbesparingar och avkastning på investeringen

Förebyggande åtgärder kostar helt enkelt mindre än att hantera intrång. Regelbundna revisioner, personalutbildning, adekvat cybersäkerhetsinfrastruktur och vältränade incidenthanteringsplaner bidrar alla till att minska sannolikheten för att drabbas av ett intrång och kan mildra skadorna om ett inträffar. Dessutom kan du vanligtvis sänka dina försäkringspremier genom att visa tillbörlig aktsamhet.

Att bli offer för ett dataintrång är kostsamt. Attacker kan störa verksamheten, leda till intäktsförluster, skada ditt varumärkes rykte eller utlösa kostsamma statliga böter, särskilt om du inte följde reglerna när intrånget inträffade.

Förbättrad drifttid

Bra säkerhet minimerar driftstopp. Säkerhetskopiering, uppdatering och robust infrastruktur låter organisationer fortsätta sin verksamhet under attacker och kan hjälpa dem att återhämta sig snabbare från attacker. Detta leder till betydligt mindre vinstförluster vid störningar.

Stärkt varumärkesförtroende och kundlojalitet

Forskning visar att kunder föredrar företag som uppvisar korrekta säkerhetsrutiner. Certifieringar och transparenta policyer bygger förtroende, medan ett dataintrång helt kan förstöra det förtroendet. Deloittes undersökning Connected Consumer fann att 64% av de svarande skulle överväga att byta teknikleverantör efter en incident som minskade en leverantörs förtroende.

Starka och transparenta säkerhetsrutiner ökar kundlojaliteten. På mer konkurrensutsatta marknader kan ett rykte om att vara säkert vara en avgörande faktor för potentiella kunder.

Skydd av känsliga uppgifter och immateriella rättigheter

Att skydda konfidentiell information, affärshemligheter och kunddata skyddar din konkurrensfördel och minskar juridiska risker. Starka cybersäkerhetsåtgärder hjälper till att hålla känsliga uppgifter säkra, medan korrekt klassificering och hantering av immateriella rättigheter hjälper till att säkerställa att ditt företags mest värdefulla tillgångar förblir skyddade.

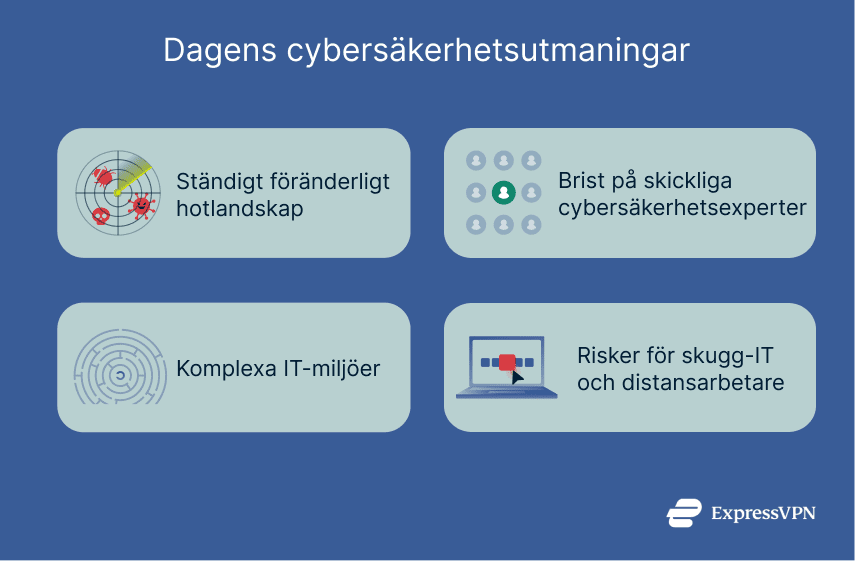

Vanliga utmaningar inom cybersäkerhet idag

Cybersäkerhetsteam arbetar idag i en ständigt föränderlig miljö, där det är svårare än det brukade vara att hålla systemen säkra.

Föränderligt hotlandskap

Angripare ändrar eller utvecklar ständigt nya taktiker. Ransomware och utnyttjande av opatchade sårbarheter är fortfarande ett ständigt problem, och nya tekniker som skadlig kod utan filer och AI-genererade phishingbedrägerier hjälper bedragare att automatisera aspekter av sina attacker och utföra attacker med ett bredare omfång.

Brist på skickliga yrkesverksamma

Efterfrågan på skickliga cybersäkerhetsexperter överstiger det nuvarande utbudet. Organisationer kämpar med att anställa och behålla kvalificerad personal, och kompetensbrister hämmar deras förmåga att skydda nätverk utan utbildade experter. ISC2 Cybersecurity Workforce Study från 2024 uppskattas ett globalt gap på cirka 4,76 miljoner lediga cybersäkerhetstjänster.

IT-miljöers komplexitet

Moderna organisationer använder lokala servrar, molnplattformar, mobila enheter och IoT-enheter. Detta kombineras också med en kombination av interna och distansarbetare.

Tillsammans skapar detta ett komplext nätverk av olika tjänster och verktyg som gör det svårt för utomstående att enkelt lära sig systemen och anpassa sig. Att hantera olika system ökar risken eftersom det blir svårare att upprätthålla insyn och genomdriva policyer för alla tillgångar.

Risker för skugg-IT och distansarbete

Skugg-IT är när anställda använder appar eller verktyg som inte har godkänts av företaget. Det är en växande risk i distansarbetets era. Även om dessa verktyg kan förenkla uppgifter öppnar de också dörren för säkerhetsluckor eftersom de kringgår officiella skydd. När IT-team inte vet vad som används kan de inte skydda mot det.

Att uppmuntra personal att kontrollera med IT-avdelningen innan de inför nya verktyg stärker inte bara säkerheten utan bygger också förtroende mellan anställda och ledning.

Bästa praxis för att stärka din cybersäkerhet

Enkla vardagsvanor, som att använda starka lösenord och hålla programvaran uppdaterad, minskar i hög grad risken för en attack och begränsar dess inverkan.

Använd starka, unika lösenord och MFA

Varje konto bör ha ett eget komplext lösenord, helst bestående av 14–16 tecken och en blandning av siffror, bokstäver och symboler. Flerfaktorsautentisering lägger till ett skyddslager genom att kräva en andra verifieringsmetod för att logga in på ett konto. Detta fungerar för att förhindra obehörig åtkomst även om ett lösenord har hackats.

Eftersom det kan vara extremt svårt att hantera många olika individuella lösenord, överväg att använda en säker lösenordshanterare för att lagra dem säkert. ExpressVPN Keys låter dig säkert lagra ett obegränsat antal lösenord, kreditkortsuppgifter och anteckningar på alla dina enheter, och det kan också varna dig för dataintrång eller svaga lösenord.

Håll programvara och system uppdaterade

Se till att du omedelbart installerar säkerhetsuppdateringar för att åtgärda kända sårbarheter. Håll automatiska uppdateringar aktiverade där det är möjligt, eftersom detta minskar risken för oaktsamhet och säkerställer att dina system och programvara alltid är uppdaterade till den senaste säkerhetsuppdateringen. Att regelbundet granska och uppdatera dina konfigurationer hjälper dig också att upprätthålla en god säkerhetsbaslinje.

Undvik misstänkta e-postmeddelanden och länkar

Phishingattacker är mycket vanliga, så du bör vara skeptisk till oönskade meddelanden från alla källor. Verifiera alltid avsändarens identiteter och undvik att klicka på okända bilagor. Rapportera misstänkta e-postmeddelanden för att skydda andra användare eller hela din organisation från att bli offer för dem. Radera sedan omedelbart meddelandet från alla inkorgar det finns i.

Bedragare presenterar vanligtvis en bilaga tillsammans med en uppmaning till brådska, till exempel en falsk lotterivinst eller en nödsituation, eller genom att låtsas vara en betrodd person som en kändis. Var uppmärksam på förkortade webbadresser, inkonsekventa webbadresser och klumpigt formulerade meddelanden.

Förutom ständig vaksamhet hjälper e-postfilter och skräppostdetekteringstjänster till att minska din exponering för skadliga meddelanden.

Säkra ditt Wi-Fi och använd en VPN

Att ändra routerns standardlösenord och dölja det minskar risken för att ditt nätverk attackeras. Du måste också se till att din router alltid är uppdaterad till den senaste firmware-uppdateringen. Du måste dock också kryptera dina data, annars kan en brottsling övervaka din nätverkstrafik och använda den för att utföra framtida attacker.

ExpressVPN använder ett säkert krypteringsprotokoll för att omsluta dina data i en skyddad tunnel, vilket förhindrar att de är läsbara. Det inkluderar en kill-switch som automatiskt inaktiverar ditt internet om din VPN-anslutning bryts för att begränsa spårning från tredje part.

Läs mer: Kolla in fler sätt att skydda dig själv online.

Verktyg och lösningar för cybersäkerhet

Medan personliga bästa praxis hjälper individer att hålla sig säkra, verkar organisationer i större skala. De måste skydda hela nätverk, flera enheter och känsliga uppgifter. För att möta dessa utmaningar förlitar sig företag på specialiserade verktyg som förebygger, upptäcker och reagerar på hot i hela organisationen.

Antivirus och slutpunktsskydd

Organisationer använder ofta plattformar för slutpunktsskydd (Endpoint Detection and Response, eller EDR) för att övervaka enheter efter skadlig kod och andra hot. Dessa verktyg ger realtidsövervakning och möjliggör snabb begränsning av incidenter i många system. Moderna lösningar innehåller ofta maskininlärning och beteendeanalys för att upptäcka tidigare okända attacker.

Traditionell antivirusprogramvara är en delmängd av slutpunktsskydd, vanligtvis fokuserad på att säkra en enskild enhet, medan EDR-plattformar utökar skyddet över hela nätverk.

Brandväggar och intrångsdetekteringssystem

Brandväggar reglerar trafik som flödar in och ut ur företagsnätverk och tillämpar regler för att blockera misstänkta anslutningar. Intrångsdetekteringssystem (IDS) lägger till ett djupare analyslager och granskar nätverkshändelser för att identifiera skadligt beteende. Intrångsförebyggande system (IPS) går ett steg längre genom att automatiskt blockera identifierade hot, vilket hjälper företag att reagera direkt.

Krypteringsverktyg

Kryptering håller känslig affärsdata oläslig för obehöriga parter, oavsett om den lagras på servrar eller överförs över nätverk. Organisationer kan använda krypterade e-posttjänster, säkra meddelandeplattformar och filkrypteringslösningar för att skydda kommunikation och data från avlyssning. Stark kryptering säkerställer att även om informationen nås av utomstående, förblir den oanvändbar utan rätt dekrypteringsnycklar.

SIEM-plattformar och övervakningsverktyg

SIEM-system (Security Information and Event Management) hjälper organisationer att hantera komplexiteten i moderna IT-miljöer. De samlar in loggar från flera källor, korrelerar händelser och genererar varningar när misstänkt aktivitet inträffar. Många automatiserar också svar, vilket minskar belastningen på mänskliga analytiker och låter dem fokusera på kritiska utredningar.

Utbildning för anställda om cybersäkerhetsmedvetenhet

Regelbundna utbildningar lär personalen att känna igen phishing, följa policyer och rapportera incidenter. Detta minskar risken för dataintrång eller phishingattacker samtidigt som det främjar en hälsosam arbetsplats. Det gör också dina anställda till en viktig försvarslinje mot cyberhot. Även om medvetenhetsutbildning inte ersätter säkerhetsprogramvara fungerar det som ett komplement.

Efterlevnad och ramverk för cybersäkerhet

Standarder och regler vägleder organisationer i att fatta säkra och ansvarsfulla säkerhetsbeslut och ökar deras ansvarsskyldighet.

NIST- och ISO-standarder

NIST-ramverket för cybersäkerhet beskriver kärnfunktionerna: styra, identifiera, skydda, upptäcka, reagera och återställa. Ramverket är frivilligt men brett antaget eftersom det kan skalas till organisationer av alla storlekar och det förbättrar säkerhet och intern samordning.

ISO/IEC 27001 anger kraven för ett ledningssystem för informationssäkerhet för att skapa ett standardiserat ramverk mellan organisationer. Den betonar riskbedömning, implementering av kontroller och kontinuerlig förbättring. Certifiering indikerar att ett företag har starka säkerhetsrutiner.

GDPR, HIPAA och branschspecifika regler

GDPR gäller för enheter som behandlar data från EU-invånare. Den upprätthåller dataskyddsprinciper för att skydda konsumenter. Underlåtenhet att följa reglerna riskerar höga böter. Enligt GDPR måste organisationer inhämta samtycke, minimera datainsamling och upprätthålla säker och aktuell information .

HIPAA sätter standarder för att skydda elektronisk hälsoinformation och upprätthålla transparens kring datainsamling och delning i USA. Förutom HIPAA finns det sektorspecifika regler runt om i världen för att säkerställa att organisationer på lämpligt sätt implementerar lämpliga skyddsåtgärder och datainsamlingsmetoder.

Vikten av efterlevnadsrevisioner

Revisioner är det bästa sättet att säkerställa att ett företag följer regler på ett adekvat sätt och hanterar kunddata på ett säkert sätt. Regelbundna revisioner kommer att avslöja svagheter som organisationen behöver åtgärda, som otillräcklig infrastruktur eller svaga lösenord. De är en viktig drivkraft för att upprätthålla starka cybersäkerhetsförsvar.

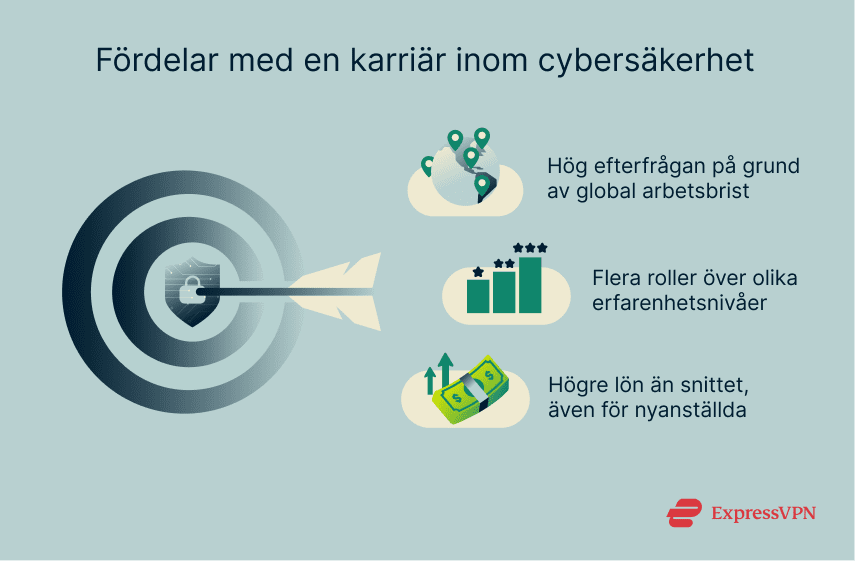

Är cybersäkerhet en bra karriär?

Cybersäkerhet kan vara en utmärkt karriär, ofta med konkurrenskraftig lön och stabila anställningar. I takt med att cyberbrottsligheten ökar fortsätter efterfrågan på skicklig arbetskraft att växa.

Växande efterfrågan och jobbutsikter

Efterfrågan på cybersäkerhetspersonal ökar, men det finns fortfarande brist på jobb inom området. Detta skapar möjligheter för nya medarbetare. Många myndigheter och företag investerar i utbildnings- och anställningsprogram för att locka fler till området.

Karriärvägar och roller inom cybersäkerhet

Rollerna inkluderar analytiker som övervakar och reagerar på incidenter, penetrationstestare som hittar sårbarheter, arkitekter som designar säkra system, molnsäkerhetsingenjörer som skyddar extern infrastruktur och styrningsspecialister som övervakar policyer och efterlevnad.

Utbildnings- och fortbildningspersonal hjälper också till att bygga upp medvetenhet. Det finns också nischjobb inom området, till exempel cybersäkerhetsskribenter som hjälper till att informera allmänheten om cybersäkerhetstrender och dela säkerhetstips.

Löneförväntningar och tillväxtmöjligheter

Cybersäkerhetsexperter tjänar ofta över genomsnittet, och de som tjänar mest inom området har betydligt högre löner. Ersättningen varierar beroende på bransch, roll och expertis, men i allmänhet kan den höga efterfrågan och arbetsbristen leda till välbetalda jobb.

Många jobb inom cybersäkerhet erbjuder möjligheter till befordran eller höjning. Karriärutveckling kan leda till högre ledarpositioner, till exempel chef för informationssäkerhet.

Kräver cybersäkerhet kodning?

Kodningskunskaper är användbara för de flesta cybersäkerhetsroller, men inte obligatoriska för alla. Vissa grundläggande cybersäkerhetsprinciper, som att förstå protokoll och mänskligt beteende, kräver inte kodningskunskaper, även om det alltid är bra att ha dem.

När programmering är användbart

Programmeringskunskaper hjälper till vid sårbarhetsanalys, analys av skadlig kod och automatisering. Att skriva skript gör det möjligt att utveckla verktyg och förstå hur angripare utnyttjar kod, samt att skapa automatiserade system. Ingenjörer, mjukvaruutvecklare, kryptografer och andra intensiva säkerhetsjobb kräver kodningsexpertis.

Cybersäkerhetsroller som inte kräver programmering

Inte alla karriärer inom cybersäkerhet kräver kodningsfärdigheter. Många roller, som nätverkssäkerhetsanalytiker, efterlevnadsansvariga och säkerhetsutbildare fokuserar istället på analys, policy och kommunikation. I dessa positioner är det mycket viktigare att förstå hur system och nätverk fungerar än att skriva kod.

FAQ: Vanliga frågor om cybersäkerhet

Är cybersäkerhet svårt?

Det beror på rollen. Cybersäkerhet kan vara mycket utmanande eftersom angripare ständigt utvecklar nya taktiker, och organisationer måste anpassa sig till nya hot samtidigt som de håller sig uppdaterade om regelverk. Många positioner kräver att man håller sig uppdaterad om nya sårbarheter och attackvektorer nästan dagligen, vilket kan bli utmattande med tiden.

Ersätts cybersäkerhet av AI?

Nej. AI kan hjälpa till med cybersäkerhet genom att bearbeta stora mängder data och automatisera vissa svar, men det kräver fortfarande mänsklig vägledning för att fungera effektivt och kan ha implicita fördomar. Kriminella har också använt AI för att skapa skadlig kod, deepfakes och andra attacker. Utan skickliga experter skulle dessa hot kunna kringgå automatiserade system.

Faktum är att cybersäkerhet länge har förlitat sig på automatisering och orkestrering. Även om AI-verktyg har lagt till nya funktioner har grunderna för hur dessa system fungerar och behovet av mänsklig expertis inte förändrats nämnvärt.

Varför är cybersäkerhet viktigt?

Cybersäkerhet är viktigt eftersom det skyddar känsliga data, system och nätverk från attacker som kan leda till ekonomisk förlust, identitetsstöld och skadat rykte. Det säkerställer också affärskontinuitet, håller personlig information privat och hjälper organisationer att uppfylla lagar och regler. Utan stark cybersäkerhet är både individer och företag mycket mer sårbara för störningar och utnyttjande.

Ta det första steget för att skydda dig själv online. Prova ExpressVPN riskfritt.

Skaffa ExpressVPN