Wat is een IP-stresser en hoe werken DDoS-booters?

IP-stressers zijn tools die gebruikt worden om te testen hoe goed een netwerk grote hoeveelheden verkeer aankan. Hoewel ze een legitieme rol kunnen spelen in cybersecurity, worden ze door ze te gebruiken om een netwerk opzettelijk te overbelasten, wat bekend staat als een Distributed Denial of Service (DDoS)-aanval, omgevormd tot DDoS-booters.

Deze gids behandelt alles wat je moet weten over IP-stressers en booter tools. Je leert wat deze tools zijn, hoe ze verschillen en of het ooit legaal is om ze te gebruiken. We nemen ook met je door wat de beste manieren zijn om jezelf of je bedrijf te beschermen tegen DDoS-aanvallen. Laten we samen op ontdekking gaan.

IP-stressers en booters begrijpen

IP-stressers zijn tools die vooral worden gebruikt om te kijken hoe goed een netwerk tegen een stootje kan, maar ze kunnen ook misbruikt worden als ze in de verkeerde handen vallen. Booters daarentegen worden bijna uitsluitend gebruikt om kwaadaardige DDoS-aanvallen uit te voeren. Voordat we ingaan op alle manieren waarop ze voor kwaadaardige doeleinden kunnen worden gebruikt, gaan we eerst eens kijken naar de belangrijkste verschillen tussen IP-stressers en booters en de verschillende rollen die ze spelen in cybersecurity.

Wat is een IP-stresser?

Een IP-stresser is een tool die ontworpen is om zwaar verkeer op een doelsysteem te simuleren, meestal om te testen of een server bestand is tegen hoge belastingen. Het wordt meestal gebruikt door IT-professionals die de sterke en zwakke punten van een netwerk willen beoordelen en verbeterpunten willen identificeren.

Hoewel IP-stressers legitiem gebruik hebben, kunnen ze ook worden misbruikt voor kwaadaardige doeleinden. In de verkeerde handen kunnen ze worden gebruikt om een doelnetwerk te overspoelen met verkeer, waardoor een DDoS-aanval wordt uitgevoerd.

Hoe werkt een IP-stresser?

Een IP-stresser stuurt grote hoeveelheden verkeer naar een doelgericht IP-adres om de resources ervan te overweldigen. Het doel is om omstandigheden met veel verkeer te simuleren om zwakke punten in het netwerk te identificeren die verbeterd of beschermd moeten worden. Beschouw een IP-stresser als een tool dat een DDoS-aanval simuleert of, indien kwaadwillig gebruikt, er daadwerkelijk één lanceert.

Wat is een booter (DDoS-booter)?

Een booter, of DDoS-booter, is een soort DDoS-for-hire-dienst die enorme hoeveelheden ongecontroleerd verkeer naar een netwerk stuurt om het opzettelijk te overbelasten. Meestal beheert één individu of groep de service, terwijl anderen betalen om aanvallen uit te voeren via een booter website. Booters worden bijna uitsluitend gebruikt voor criminele doeleinden en zijn illegaal in de meeste landen.

De cybercriminelen die booters gebruiken, gebruiken grote netwerken van "zombie" apparaten (apparaten die door hackers zijn gekraakt via malware of door misbruik te maken van kwetsbaarheden) voor hun aanvallen. Deze apparaten worden gegroepeerd in een botnet, dat vervolgens ongecontroleerd netwerkverkeer naar het slachtoffer leidt.

DDoS-booter diensten worden vaak op de markt gebracht als tools om de verdediging van een netwerk te testen, maar in werkelijkheid zijn ze niet geschikt voor legitieme tests. In tegenstelling tot IP-stressers, die druk verkeer in een gecontroleerde omgeving nabootsen, doen booters ongereguleerde aanvallen die bedoeld zijn om een netwerk te verstoren of te beschadigen.

Hoe werkt een booter service?

Een booter service bundelt verschillende manieren om netwerken aan te vallen, zoals botnets (netwerken van privécomputers die besmet zijn met malware en zonder dat de gebruikers het weten worden gebruikt voor aanvallen) en DNS-amplificatie (waarbij een aanvaller een DNS-server gebruikt om het doelwit te overspoelen met verkeer).

Doorgaans betaalt een crimineel een booter operator om een bedrijf of individu aan te vallen, waardoor ze hun diensten kunnen verstoren zonder dat ze enige technische expertise nodig hebben.

Booters bestaan al heel lang en zijn door de jaren heen flink veranderd. In het verleden moesten hackers hun eigen servers beheren en hun aanvallen via proxies leiden. Dit beperkte hun DDoS-mogelijkheden omdat ze maar zoveel verkeer konden creëren als hun individuele apparaat aankon. Nu kunnen ze profiteren van goedkope en gemakkelijk toegankelijke botnets om veel krachtigere aanvallen uit te voeren.

De tool overspoelt het netwerk van het slachtoffer met kwaadaardig verkeer dat is ontworpen om hun verdediging (firewall en netwerkinfrastructuur) te overweldigen en hun internetverbinding te verbreken, meestal met een klik op een knop vanuit een hoofdpaneel van de booter. Veel booters hebben ook software om toegang te krijgen tot het netwerk van het slachtoffer, waardoor het gemakkelijker wordt om later nog meer aanvallen uit te voeren.

Wat is de motivatie voor DDoS-aanvallen?

Belangrijke economische en psychologische motivaties achter DDoS-aanvallen zijn onder andere:

- Financieel gewin: De meest voor de hand liggende reden? De aanvaller wordt ingehuurd om een aanval uit te voeren op een specifiek doelwit. Het is ook normaal dat een hacker een slachtoffer met een DDoS-aanval lastigvalt en losgeld vraagt om de aanval te stoppen.

- Reputatieschade: Booter operators proberen de reputatie van een persoon of bedrijf te schaden door ze constant te DDoS-en, zodat hun netwerk uitvalt. Dit kan ervoor zorgen dat iemand niet kan werken vanop afstand of een bedrijf schade berokkenen door nieuwe verkopen te blokkeren zolang de storingen duren.

- Ideologie: Sommige aanvallers worden gedreven door ideologie of overtuigingen. Ze kunnen zich richten op organisaties of regeringen waar ze politiek, sociaal of ecologisch tegen zijn. Dit geldt vooral voor hacktivisten, die DDoS-aanvallen gebruiken om te protesteren tegen dingen als censuur, dierenmishandeling of milieuschade.

- Wraak: Sommige mensen lanceren DDoS-aanvallen vanwege persoonlijke grieven (tegen scholen, ex-werkgevers, rivalen of zelfs tegenstanders bij het gamen).

- Voor de lol: Sommige mensen DDoS-en een doelwit gewoon voor de lol. Soms is het gewoon om hun technische kennis of de verdedigingsmechanismen van een slachtoffer te testen, zonder dat er een achterliggende reden is.

- Bedrijfssabotage: Er zijn gevallen bekend van bedrijven die hackers inhuren om hun rivalen te saboteren met vernietigende DDoS-aanvallen. Zo werd de beruchte hacker Daniel Kaye ingehuurd door een malafide medewerker van Cellcom om een DDoS-aanval uit te voeren op het concurrerende bedrijf Lonestar, waardoor uiteindelijk het hele internet van Liberia plat ging.

- Cyberoorlog: Door een staat gesponsorde hackers of dreigingsactoren die namens een land werken, kunnen DDoS-aanvallen gebruiken om kritieke infrastructuur te ontwrichten of politieke en militaire voordelen te behalen.

- Afleidingsmanoeuvres: Slimme hackers gebruiken soms DDoS-aanvallen als afleiding, zodat ze de aandacht kunnen afleiden terwijl ze meer gerichte acties doen, zoals systemen hacken of malware verspreiden.

Juridische status van IP-stressers en booters

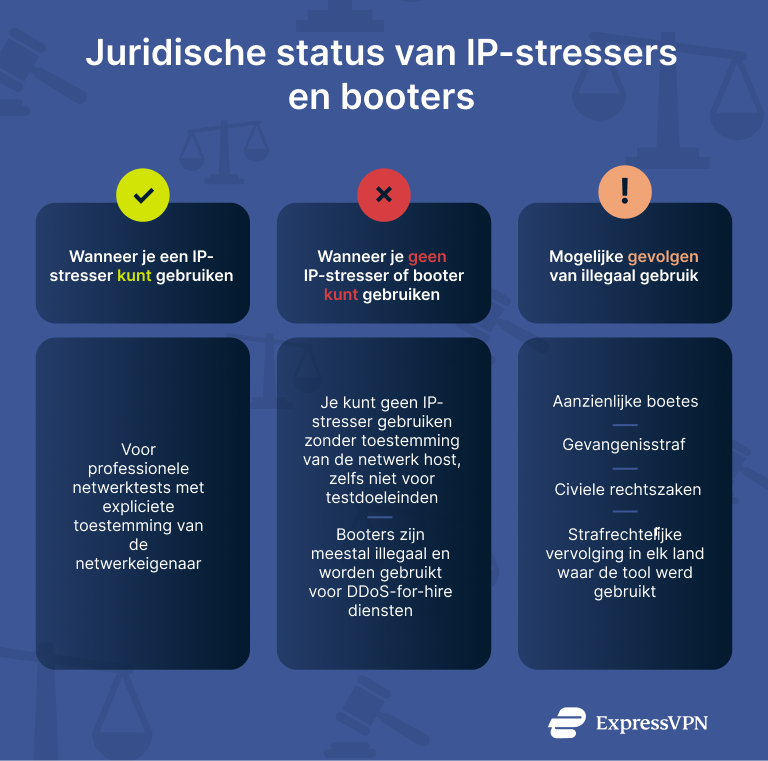

Je vraagt je waarschijnlijk af: zijn IP-stressers en booters legaal? En wat gebeurt er als je er eentje gebruikt? Hoewel de wetten van land tot land verschillen en behoorlijk complex kunnen zijn, zijn booters meestal volledig illegaal, terwijl IP-stressers onder zeer beperkte voorwaarden legaal zijn.

Wanneer is het legaal om een IP-stresser te gebruiken?

IP-stressers zijn alleen legaal als ze worden gebruikt voor geautoriseerde netwerktests. Dit betekent dat je alleen je eigen netwerk mag stresstesten of een netwerk waarvoor je expliciete, schriftelijke toestemming hebt van de eigenaar. Ze gebruiken op systemen van derden zonder toestemming is illegaal. Voor het grootste deel zouden alleen IT-professionals IP-stressers moeten gebruiken.

Legitiem gebruik van IP-stressers

IP-stressers hebben verschillende legitieme voordelen voor experts of IT-professionals die hun netwerk willen testen en die de juiste toestemming hebben van de eigenaar van het netwerk. In deze omstandigheden kunnen IP-stressers worden gebruikt om:

- Een netwerkstresstest uit te voeren: Professionals kunnen IP-stressers gebruiken tijdens bedrijfscontroles om te testen op kwetsbaarheden binnen het netwerk. De stresser tonen hen hoe het netwerk zich zal gedragen tijdens echte situaties met veel verkeer. De gegevens die de stresser verzamelt, worden door de netwerkeigenaar gebruikt om services te optimaliseren of de beveiliging te verbeteren.

- Je DDoS-mitigaties te testen: IT-teams kunnen DDoS-aanvallen simuleren om de kracht van hun mitigatie tools te evalueren. Dit is handig om aan compliance-eisen te voldoen of om je voor te bereiden op echte aanvallen die kunnen leiden tot financieel verlies of downtime van je dienst.

- Cybersecurity te onderzoeken: Onderzoekers of ethische hackers zouden een stresser op een netwerk kunnen gebruiken om onderzoek te doen naar de kwetsbaarheden van het netwerk.

Gevolgen van illegaal gebruik van een IP-stresser of booter

De straffen verschillen per land, maar over het algemeen kan het gebruik van een IP-stresser of booter zonder toestemming leiden tot hoge boetes, een gevangenisstraf en dure civiele rechtszaken. In de VS is er zelfs een wet die iemand kan verbieden een computer te gebruiken als hij schuldig wordt bevonden aan een misdrijf met betrekking tot cybercrime.

Booters zijn niet onmogelijk op te sporen. Neem nu Sergiy P. Usatyuk, een inwoner van Illinois die werd gearresteerd voor zijn rol in een DDoS-for-hire service en door het Amerikaanse ministerie van Justitie (DoJ) werd veroordeeld tot 13 maanden gevangenisstraf. De rechercheurs volgden de sporen die hij achterliet, zoals PayPal-transacties en IP-adres logboeken, om erachter te komen wie hij echt was.

En omdat DDoS-aanvallen vaak systemen in meerdere landen treffen, kunnen aanvallers internationaal vervolgd worden. Over de hele wereld gaan ordehandhavers actief achter mensen aan die betrokken zijn bij DDoS-for-hire plannen. Dit betekent dat in sommige gevallen dezelfde hacker in elk land waar zijn tools zijn gebruikt, strafrechtelijk kan worden vervolgd.

Daniel Kaye is bijvoorbeeld een hacker die bekend staat om het uitvoeren van DDoS-aanvallen op een paar grote bedrijven. Hij werd opgepakt in Groot-Brittannië en uitgeleverd aan Duitsland, waar hij werd aangeklaagd voor het hacken van Deutsche Telekom. Nadat hij zijn straf had uitgezeten, werd hij teruggebracht naar het Verenigd Koninkrijk om zijn straf voor het DDoS-aanvallen op Lonestar uit te zitten.

Wet- en regelgeving tegen booter services

Landen als de VS, het Verenigd Koninkrijk en veel EU-landen hebben strenge wetten tegen booter services. In de VS is het bijvoorbeeld verboden om booters te gebruiken of te verkopen volgens de Computer Fraud and Abuse Act (CFAA) terwijl in het Verenigd Koninkrijk de Computer Misuse Act ongeoorloofde aanvallen op computersystemen strafbaar stelt.

De risico's van het gebruik van IP-stressers en booters

IP-stressers en booters vormen ernstige risico's, niet alleen voor de slachtoffers van DDoS-aanvallen, maar ook voor de mensen die deze tools gebruiken. Van verborgen malware tot mogelijke strafrechtelijke vervolging, dit is wat ze zo gevaarlijk maakt.

Risico's op het gebied van veiligheid en cybercrime

Gratis of illegale IP-stressers en booters zitten vaak vol met malware zoals spyware, backdoors of keyloggers. Deze tools kunnen niet alleen worden gebruikt om aanvallen uit te voeren, maar ook om gevoelige informatie van de gebruiker te stelen.

Booter software moet altijd als kwaadaardig worden beschouwd. Het is illegaal in de meeste landen en gratis versies bevatten bijna gegarandeerd schadelijke code.

Hoe IP-stressers worden misbruikt voor DDoS-aanvallen

Hoewel IP-stressers van onschatbare waarde kunnen zijn voor legitieme netwerktests, worden ze vaak gebruikt om DDoS-aanvallen uit te voeren tegen bedrijven, individuen en gameservers. In de loop van de tijd kan één dreigingsactor honderdduizenden aanvallen uitvoeren, wat bedrijven miljoenen kost.

Aanvallers combineren stressers vaak met technieken als IP-spoofing (het verhullen van het IP-adres van de afzender) en DNS-versterking. Ze gebruiken een meerlaagse aanpak om zoveel mogelijk schade aan te richten.

Waarom booter services moeilijk te traceren zijn

Booter operators verschuilen zich vaak achter proxies, VPN's, IP-spoofing en betalingen in cryptocurrency. Velen voeren hun activiteiten uit op het dark web.

Deze maatregelen maken het moeilijk, maar niet onmogelijk, voor de autoriteiten om ze op te sporen. Maar voor de gemiddelde persoon is het vrijwel onmogelijk om de echte locatie van de aanvaller te achterhalen.

Juridische opties voor netwerk stresstests

In plaats van IP-stressers of booters te gebruiken, kunnen organisaties vertrouwde tools voor penetratietests kiezen voor wettelijke netwerkbeoordelingen. Veel cybersecurity bedrijven bieden legale stresstests die voldoen aan alle lokale wetten en industrienormen.

Als een bedrijf ISO/IEC 27001 gecertificeerd wil worden (de internationaal erkende norm voor beheersystemen voor informatiebeveiliging), wordt het sterk aangeraden om penetratietestservices te gebruiken als onderdeel van hun risicobeoordelingsproces.

Hoewel sommige IP-stressers legaal zijn, is het gebruik ervan beperkt. Het is altijd veiliger om gescreende, professionele tools en services te gebruiken.

Hoe je jezelf kunt beschermen tegen aanvallen van DDoS en IP-stressers

Om jezelf te beschermen tegen aanvallen van DDoS en IP-stressers, heb je een combinatie nodig van proactieve beveiligingsmaatregelen, realtime monitoring en specifieke DDoS-beveiligingssoftware. Hier volgt een kort overzicht van hoe je je systemen kunt beschermen.

Optimale werkwijzen voor DDoS-bescherming (voor privépersonen)

Gamers, streamers en online contentmakers kunnen zeer kwetsbaar zijn voor booter-gerelateerde aanvallen. Veel streamers hebben bijvoorbeeld te maken met consistente DDoS-aanvallen van hun online haters, meestal met de bedoeling om ze offline te halen of te voorkomen dat ze gedurende lange perioden geld kunnen verdienen.

Om jezelf te beschermen tegen DDoS-aanvallen:

- DDoS-bescherming inschakelen (bij gaming/streaming): Veel gamingplatforms en internetproviders hebben DDoS-beveiligingsfuncties of laten je je IP-adres veranderen als je wordt aangevallen.

- Gebruik een goede firewall en pas de beveiligingsinstellingen van je firewall en router aan: Goed geconfigureerde firewalls controleren inkomend en uitgaand verkeer en blokkeren onbevoegde toegang en potentiële bedreigingen.

- Vermijd het delen van je IP-adres: Geef je IP-adres niet prijs op openbare forums, gameservers of streamingplatforms. EEN VPN is vooral goed in het voorkomen dat je per ongeluk je IP-adres lekt.

- Blijf op de hoogte van pogingen tot phishing: Hackers gebruiken vaak phishing of social engineering om mensen te verleiden hun IP-adres vrij te geven. Zorg ervoor dat je op de hoogte blijft van de nieuwste phishing-scams en hoe je deze kunt vermijden.

- Zet een intrusion detection system (IDS) op: IDS-tools bieden realtime controle van bedreigingen en kunnen potentiële bedreigingen detecteren en erop reageren voordat ze escaleren.

- Gebruik DDoS-mitigatie diensten: Deze tools filteren kwaadaardige verzoeken voordat ze je netwerk bereiken, waardoor de schade tijdens een aanval tot een minimum wordt beperkt.

- Houd je apparaten en software up-to-date: Werk regelmatig alle software, besturingssystemen en apparaten bij om bekende kwetsbaarheden te verhelpen en je algehele verdediging te versterken. Kwetsbaarheden in het besturingssysteem kunnen, als ze niet worden verholpen, netwerkverkeer laten crashen of je apparaat laten vastlopen, waardoor het cruciaal is om onmiddellijk de nieuwste patches te installeren.

Optimale werkwijzen voor DDoS-bescherming (voor bedrijven)

Een bedrijf of organisatie beschermen is veel lastiger dan jezelf verdedigen. Hackers speuren voortdurend naar kwetsbaarheden binnen bedrijven, dus je moet een meerlagige beveiligingsstrategie toepassen om je organisatie te beschermen. In extreme gevallen kunnen DDoS-aanvallen een bedrijf tot permanente sluiting dwingen. Dit is wat je kunt doen om je bedrijf te beschermen:

- Zet cloud-gebaseerde DDoS-mitigatie diensten in: Gebruik een betrouwbare en doeltreffende DDoS-mitigatie dienst om aanvalsverkeer te filteren en op te vangen voordat het je netwerk bereikt.

- Zorg voor een plan om op incidenten te reageren: Je moet geautomatiseerde reacties en herstelplannen voorbereiden om de downtime tijdens een aanval te minimaliseren.

- Gebruik snelheidsbeperking en verkeersfiltering: Door firewalls en netwerkbeleid in te stellen om rare pieken in het verkeer te beperken, kun je de impact van aanvallen verminderen.

- Zet webapplicatie-firewalls (WAF's) in: WAF's beschermen laag 7 (de applicatielaag, waar de meeste DDoS-aanvallen op gericht zijn) door actief en in realtime verdacht verkeer te controleren en te blokkeren.

- Controleer netwerkverkeer in realtime: Het gebruik van Intrusion Detection and Prevention Systems (IDPS) kan helpen bij het detecteren van verdachte activiteiten en het voorkomen van aanvallen op netwerkniveau (niveau 3) en hoger, waardoor ze worden geblokkeerd voordat er iets anders gebeurt.

- Werk samen met internetproviders voor het omleiden van verkeer: Sommige internetproviders bieden DDoS-scrubbing diensten aan om kwaadaardig verkeer weg te leiden van belangrijke infrastructuur. Dit hangt af van je internetprovider, dus misschien hebben ze deze beveiligingen niet, maar het is altijd goed om even te checken.

- Gebruik content delivery networks (CDN's): CDN's voor bedrijven helpen je verkeer te verspreiden en je primaire servers te ontlasten door verzoeken naar hun eigen netwerk van servers te sturen. Bovendien hebben veel CDN's ingebouwde beveiligingsfuncties, zoals DDoS-mitigatie systemen, om je te helpen beschermen tegen grote aanvallen.

- Anycast routing gebruiken: Door het verkeer over meerdere servers te verdelen, voorkom je dat er één plek is waar alles mis kan gaan, omdat je dan back-upsystemen hebt, net zoals je meerdere ingangen bij een gebouw hebt, zodat als er één dicht is, mensen een andere kunnen gebruiken. Dit kan helpen om de impact van DDoS-aanvallen te beperken, maar moet gecombineerd worden met andere tactieken, zoals het filteren van verkeer of een DDoS-mitigatie dienst, omdat het alleen verkeer omleidt en geen kwaadaardig verkeer blokkeert.

Het klinkt misschien ingewikkeld, en dat klopt ook. Grote organisaties moeten samenwerken met gekwalificeerde IT-professionals om veilige configuraties op te zetten en ervoor te zorgen dat ze de juiste tools gebruiken voor hun behoeften.

Waarom een VPN essentieel is voor DDoS-bescherming

Een VPN verbergt je echte IP-adres, waardoor het voor hackers veel moeilijker wordt om je direct aan te vallen met IP-gebaseerde bedreigingen zoals booters of DDoS-aanvallen. Door je ware locatie te maskeren, vermindert een VPN je blootstelling en maakt het hackers moeilijker om je netwerk te identificeren of te bereiken.

VPN's versleutelen ook je internetverkeer en sturen het via beveiligde servers, zodat je gegevens beschermd zijn tegen onderschepping of manipulatie. Sommige VPN's, zoals ExpressVPN, hebben zelfs ingebouwde DDoS-bescherming op hun servers, die kleinschalige aanvallen kunnen blokkeren voordat ze je ooit bereiken.

Desondanks zal een VPN alleen niet alle DDoS-bedreigingen tegenhouden. Als een hacker erin slaagt om je echte IP-adres te achterhalen of zich richt op het netwerk waarmee je verbonden bent, dan heb je nog steeds specifieke DDoS-beschermingstools nodig. Een VPN kan je locatie verbergen, maar het kan een aanval die al aan de gang is niet voorkomen.

Hoe ExpressVPN IP-tracking en spoofing voorkomt

Wanneer je verbinding maakt met ExpressVPN, wordt je echte IP vervangen door het IP van de VPN-server, waardoor je netwerk verborgen blijft voor mogelijke aanvallers. ExpressVPN maakt gebruik van shared IP-adressen, wat betekent dat meerdere gebruikers verbinding maken via dezelfde server, waardoor het veel moeilijker wordt om activiteiten te herleiden naar één persoon.

Bovendien hebben de servers van ExpressVPN ingebouwde DDoS-bescherming, waardoor de impact van kleinschalige aanvallen wordt opgevangen. Hoewel het grotere, langdurige aanvallen niet kan blokkeren, kan het wel helpen de schade te beperken.

Tot slot, de kill switch van ExpressVPN zorgt ervoor dat je internetverbinding automatisch wordt uitgeschakeld als de VPN-verbinding wegvalt, zodat je echte IP-adres niet zichtbaar wordt.

Wat te doen bij een DDoS-aanval

DDoS-aanvallen vereisen onmiddellijke aandacht, omdat ze zware schade aan het netwerk kunnen toebrengen als er niet snel iets aan wordt gedaan. Dit moet je doen als je het doelwit bent:

- Zoek uit wat de aanval is en herzie je verdediging: Kijk eerst naar wat er gebeurt. Bepaal vervolgens de omvang van de aanval om te bepalen of je bescherming afdoende is. Check je huidige beveiliging, zoals je plan voor beveiligingsreacties, DDoS-mitigaties en DNS-beveiliging.

- Waarschuw je internetprovider: Nadat je de DDoS-aanval hebt bevestigd, waarschuw je je internetprovider. Veel serviceproviders bieden enkele DDoS-mitigatie tools die de schade tijdens de aanval kunnen beperken.

- Volg het plan voor incidenten van jou of je organisatie: Iedereen in een team moet het plan voor incidentrespons van het bedrijf goed volgen, als dat er is. Zo is iedereen het eens over de communicatie en strategieën om DDoS-aanvallen tegen te gaan.

- Zet je DDoS-mitigatie tools in: Zet de beschikbare hulpmiddelen in, inclusief DDoS-beveiligingstools die altijd actief zijn, cloud-gebaseerde DDoS-mitigaties of unieke software die jij of je organisatie gebruikt.

- Houd alles bij: Houd logboeken bij van alles wat er gebeurt. Deze kunnen in de toekomst worden gebruikt om kwetsbaarheden te vinden of door de autoriteiten om de hacker achter de aanval te vinden en te arresteren. Houd er echter rekening mee dat het bijhouden van alles de stress op je netwerk kan vergroten in het geval van een grote aanval.

- Rapporteer de aanval: Meld de gebeurtenis ten slotte bij de bevoegde autoriteiten in je regio, zodat zij een onderzoek naar de hacker kunnen instellen.

Casestudy's en praktijkvoorbeelden

Hier zijn enkele opmerkelijke gevallen van IP-stressers en booter services die gebruikt werden in DDoS-aanvallen en de juridische gevolgen die daaruit voortvloeiden.

Beruchte DDoS-aanvallen met IP-stressers en booters

Hackers hebben stressers en booters gebruikt voor duizenden aanvallen wereldwijd om verschillende redenen, waaronder het maken van winst, het verstoren van specifieke diensten, of als onderdeel van een bredere online hacktivistencampagne. Specifieke voorbeelden zijn:

- DDoS-aanval op Spamhaus (2013): Een enorme en beruchte DDoS-aanval op Spamhaus, een internationale organisatie die lijsten bijhoudt en publiceert van IP's en domeinen die in verband worden gebracht met kwaadaardige activiteiten. De aanval werd uitgevoerd door een Russische anti-Spamhaus groep, maar de echte dader bleek een tiener hacker in Londen te zijn. Hij werd veroordeeld tot 240 uur taakstraf.

- vDOS DDoS-for-hire dienst (2012-2016): Een van de meest beruchte DDoS-for-hire diensten, vDOS lanceerde meer dan 2 miljoen aanvallen op doelen wereldwijd. De dienst werd gerund door twee Israëlische tieners en maakte honderdduizenden dollars winst voordat de autoriteiten de dienst stillegde. De exploitanten werden veroordeeld tot een taakstraf en een boete, waarbij de autoriteiten meer dan 175.000 dollar aan winst terugvorderden.

- WebStresser (2018): Met meer dan 136.000 geregistreerde gebruikers en miljoenen gelanceerde aanvallen was WebStresser een van de meest productieve DDoS-for-hire platforms in de geschiedenis. Meerdere daders werden gearresteerd en tegen 250 gebruikers van de dienst werden juridische stappen ondernomen voor de schade die ze hadden aangericht.

- Quantum Stresser (2012-2018): Een andere grote booter service, Quantum Stresser had meer dan 80.000 gebruikers en werd alleen al in 2018 gebruikt om meer dan 50.000 aanvallen te lanceren. De exploitant van Quantum Stresser werd opgepakt in 2018 en kreeg in 2020 een straf van 4-5 jaar voorwaardelijk en 6 maanden huisarrest. Zijn lichte straf was te wijten aan zijn slechte gezondheid.

- DDoS-aanvallen op Russische media (nog steeds bezig): Nadat Rusland Oekraïne was binnengevallen, begonnen hacktivisten DDoS-aanvallen te lanceren tegen Russische mediabedrijven en overheidswebsites.

- Veel aanvallen op gamingplatforms (nog steeds bezig) Spelservices zoals Xbox Live, PlayStation Network en Steam zijn al lange tijd doelwitten van DDoS-aanvallen. Hackers richten zich ook op specifieke gameproviders, zoals toen ze de servers van Blizzard Entertainment verstoorden en de toegang tot games blokkeerden waaronder Overwatch 2 en Diablo 4 in 2023.

Veelgestelde vragen over IP-stressers en DDoS-booters

Kunnen autoriteiten aanvallen van IP-stressers traceren?

Ja, autoriteiten kan aanvallen van IP-stressers traceren door serverlogs, betalingsgegevens en IP-adressen te analyseren. Ze kunnen dagvaardingen of bevelschriften uitvaardigen om zowel gebruikers als operators te identificeren

Wanneer is het legaal om een IP-stresser te gebruiken?

Als je een IP-stresser gebruikt om de sterkte te testen van netwerken waarvan je de eigenaar bent of waarvoor je expliciet toestemming hebt om ze te benaderen, mag het. IT-professionals gebruiken stressers om zwakke plekken te identificeren en DDoS-verdedigingen te testen in een gecontroleerde, legale omgeving.

Wat zijn de juridische gevolgen van het exploiteren van een booter service?

Het hangt af van de lokale wetgeving, maar in het algemeen geldt het volgende, het gebruik van een booter leiden tot strafrechtelijke vervolging, hoge boetes, verbeurdverklaring van bezittingen en zelfs gevangenisstraf. De straf hangt af van waar je woont en hoeveel de service werd gebruikt.

Wat is de beste verdediging tegen booter aanvallen?

Een sterke firewall in combinatie met een DDoS-mitigatie dienst kan de meeste booter aanvallen blokkeren. Technieken zoals snelheidsbeperking en filteren van verkeer helpen voorkomen dat bots je netwerk overspoelen.

Een VPN kan ook je IP-adres maskeren, waardoor het moeilijker wordt voor aanvallers om je te vinden, maar het zal niet helpen als een aanval eenmaal bezig is.

Wat zijn de meest voorkomende soorten IP-gebaseerde aanvallen?

DDoS floods behoren tot de meest voorkomende vormen van IP-gebaseerde aanvallen. IP-spoofing en amplificatieaanvallen worden vaak samen met booters gebruikt om de schade van een DDoS-aanval zo groot mogelijk te maken.

Welke soorten aanvallen kunnen booter services uitvoeren?

Booters kunnen meerdere netwerk- en applicatielagen tegelijk aanvallen met tactieken als DNS-versterking. Ze lanceren deze aanvallen om de systemen van het slachtoffer te overspoelen met kwaadaardig verkeer.

Hoe houdt IP-spoofing verband met DDoS-aanvallen?

IP-spoofing Hiermee kan iemand zijn echte IP-adres verbergen en het laten lijken alsof het verkeer ergens anders vandaan komt. Dit helpt hen om DDoS-aanvallen uit te voeren zonder hun locatie te onthullen.

Hoe gebruiken hackers stressers?

Hoewel IP-stressers legitieme toepassingen hebben, hackers gebruiken ze om DDoS-aanvallen uit te voeren door omgevingen met veel verkeer te simuleren. Deze tools zijn gemakkelijk toegankelijk en eenvoudig te gebruiken.

Booters hebben echter meestal de voorkeur omdat ze speciaal gebouwd zijn om enorme hoeveelheden ongecontroleerd verkeer te leveren. Als een hacker een DDoS-aanval wil uitvoeren, gebruiken ze meestal een booter.

Zijn er gratis IP-stresser tools beschikbaar?

Technisch gezien wel, maar de meeste gratis IP-stressers zijn zwak en onbetrouwbaar. Veel van deze scams zijn ontworpen om je gegevens te stelen of om achterdeurtjes in je systeem te maken. Hackers brengen soms gratis tools uit, speciaal om minder ervaren gebruikers te misleiden en uit te buiten. Het risico is groot genoeg om nooit te vertrouwen op gratis IP-stressers.

Wat moet ik doen als ik het doelwit ben van een IP-stresser aanval?

Neem onmiddellijk contact op met je internetprovider of hostingprovider. Schakel elke DDoS-beschermingsfunctie in die je hebt en begin met het loggen van belangrijke details zoals tijdstempels, IP-logs en aanvalspatronen.

Geef de hackers geen geld. Als ze je chanteren, is er geen garantie dat ze zullen stoppen zodra je betaalt.

Kan een VPN me beschermen tegen DDoS-aanvallen?

Een VPN biedt een extra beschermingslaag tegen DDoS-aanvallen door je echte IP-adres te maskeren, waardoor het voor aanvallers moeilijker wordt om je te vinden en direct aan te vallen. Het zal echter niet helpen als er al een DDoS-aanval aan de gang is of als het platform waarmee je verbonden bent (zoals een gameserver) het doelwit is.

Zet de eerste stap om jezelf online te beschermen. Probeer ExpressVPN zonder risico.

Krijg ExpressVPN