¿Qué son los protocolos de red? Guía completa

Cada día se transmiten cantidades incalculables de datos de un dispositivo a otro y de una red a otra, y cada transmisión sigue un conjunto muy específico de reglas y normas.

Esas reglas y normas se conocen como «protocolos de red». Definen las formas en que los dispositivos se comunican e intercambian datos a través de las redes, y desempeñan un papel fundamental en el funcionamiento de Internet, desde el correo electrónico hasta la ciberseguridad y todo lo demás.

¿Qué es un protocolo de red?

En términos sencillos, los protocolos de red son conjuntos de reglas que dictan cómo se comunican los dispositivos entre sí, y más concretamente, cómo se envían, reciben e interpretan los datos.

Existen varios tipos de protocolos de red, cada uno de los cuales supervisa un aspecto específico de las comunicaciones de red. Algunos se encargan de transmitir datos, otros gestionan el direccionamiento y el enrutamiento, mientras que otros se centran en la seguridad y la detección de errores.

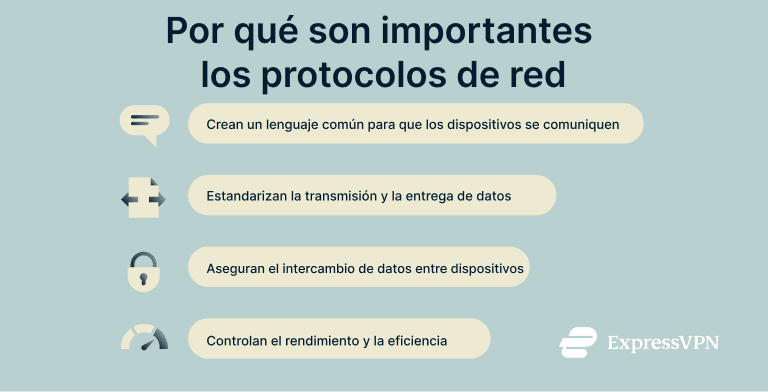

¿Por qué son importantes los protocolos de red?

Los protocolos de red son los que hacen posible todas las formas de comunicación digital.

Sin ellos, no habría una forma estandarizada para que los dispositivos intercambiaran datos de forma segura y eficiente. Si no los tuviéramos, los sistemas completos, como las redes privadas e Internet, no podrían funcionar, y las redes tal y como las conocemos simplemente no existirían. Conectan miles de millones de dispositivos en todo el mundo, lo que facilita procesos como enviar correos electrónicos, descargar archivos, reproducir vídeos y navegar por Internet.

Estas son solo algunas de las principales ventajas que aportan los protocolos de red:

- Establecimiento de un lenguaje común entre dispositivos: los protocolos de red permiten que diferentes dispositivos de distintos fabricantes se comuniquen entre sí, a pesar de tener sistemas operativos y diseños completamente diferentes.

- Estandarización de la entrega de datos: los protocolos controlan el flujo de datos, garantizando que siempre se procesen, manejen, envíen y reciban de acuerdo con un marco establecido. Esto ayuda a minimizar el riesgo de errores o transmisiones incompletas.

- Protección del intercambio de datos: los protocolos de red centrados en la seguridad protegen los datos a medida que fluyen de un dispositivo a otro, protegiéndolos de diversos tipos de ciberataques, como la suplantación del sistema de nombres de dominio (DNS).

- Influencia en el rendimiento y la eficiencia: los protocolos también influyen en la velocidad y la eficiencia con la que los datos se mueven a través de las redes. Algunos están diseñados para funcionar lo más rápido posible y reducir la latencia, mientras que otros implican pasos adicionales y mayor complejidad para un intercambio más seguro, pero a velocidades más lentas.

¿Quién usa los protocolos de red?

Casi todo el mundo usa protocolos de red, en mayor o menor medida. Si tienes un dispositivo digital y ese dispositivo se conecta, comparte o se comunica de alguna manera, ya sea con una impresora, Internet o la nube, usas protocolos de red.

Dependes de ellos para acceder a esta página web, por ejemplo, y los usas cada vez que navegas por Internet, envías un correo electrónico, descargas o subes archivos, o realizas otras muchas actividades online. Los necesitas para llevar a cabo cualquier tipo de comunicación digital.

Por su parte, quienes interactúan con las redes de forma profesional, como los especialistas en informática y los administradores de redes, usan los protocolos de red de forma más directa. Los usan para gestionar, desarrollar y proteger las redes que supervisan. Lamentablemente, los ciberdelincuentes también pueden usar y explotar los protocolos de red para llevar a cabo sus ataques, como difundir malware u obtener acceso a los dispositivos de los usuarios sin su consentimiento.

¿Cómo funcionan los protocolos de red?

En su forma más simple, los protocolos de red funcionan creando un conjunto de reglas que todos los dispositivos participantes siguen al enviar, recibir e interpretar datos.

Cuando un dispositivo envía información, los protocolos de red dividen los datos en pequeños fragmentos llamados paquetes, los etiquetan con direcciones de destino y los transmiten a través de la red. El dispositivo receptor usa protocolos para reensamblar los paquetes, comprobar si hay errores y entregar los datos a la aplicación correcta.

Cuando abres un sitio web, por ejemplo, los protocolos HTTP (Hypertext Transfer Protocol) o HTTPS (Hypertext Transfer Protocol Secure) indican a tu navegador cómo solicitar y recibir los datos de la página web, mientras que los protocolos TCP (Transmission Control Protocol) e IP (Internet Protocol) garantizan que se encuentren los datos correctos y que estos viajen correctamente y en su totalidad al destino adecuado.

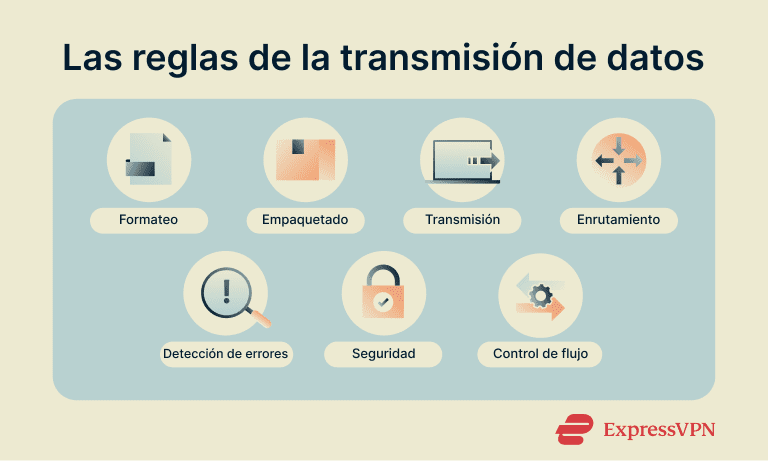

Reglas para la transmisión de datos

Durante la transmisión de datos, los protocolos de red gestionan cada paso del proceso basándose en reglas estandarizadas. Las reglas y funciones específicas pueden variar según el protocolo, pero generalmente incluyen áreas como:

- Formato de datos: organiza la información, como texto e imágenes, en una estructura digital que todos los dispositivos pueden entender.

- Empaquetado de datos: dicta cómo se dividen los datos en fragmentos individuales, o «paquetes», y cómo se etiquetan en preparación para la transmisión, por ejemplo, añadiendo números de secuencia individuales e información de destino.

- Transmisión de datos: controla cómo fluyen los datos a través de las redes hacia otros dispositivos. Estas reglas establecen, por ejemplo, el orden en que se envían los paquetes.

- Direccionamiento y enrutamiento: decide qué ruta deben seguir los datos de una red a otra y cómo deben identificarse y verificarse los dispositivos en cada extremo de la transmisión.

- Detección y corrección de errores: establece cómo deben detectar los dispositivos los errores durante las transmisiones de datos, como entregas de datos incompletas, y tomar las medidas necesarias para corregirlos.

- Seguridad: garantiza que los datos permanezcan seguros y privados mientras se transmiten de un dispositivo a otro, con la ayuda de métodos como el cifrado, la autenticación y los protocolos de enlace seguros.

- Control de flujo: controla la cantidad de datos que se envían a la vez para maximizar la eficiencia y evitar sobrecargar la red receptora.

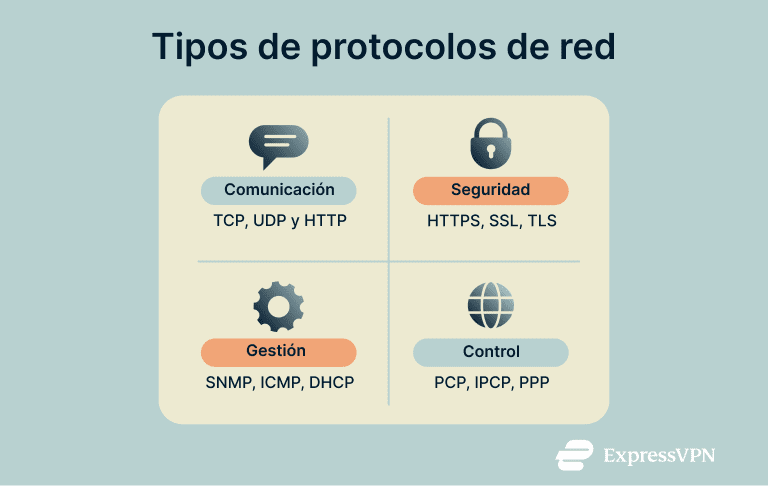

Principales tipos de protocolos de red

Existen miles de protocolos de red diferentes, pero en gran medida se pueden clasificar en tres grupos principales: comunicación, gestión y seguridad. A continuación, se describe con más detalle en qué consisten estos grupos, junto con algunos ejemplos de cada uno de ellos.

Protocolos de comunicación

Como su nombre indica, los protocolos de comunicación controlan la forma en que los dispositivos se comunican entre sí. Ayudan a los dispositivos a establecer conexiones e intercambiar datos, y también desempeñan un papel fundamental al permitir que los dispositivos accedan a Internet. Numerosos servicios online, como el correo electrónico, la mensajería instantánea y la transferencia de archivos, dependen de los protocolos de comunicación para funcionar.

Algunos ejemplos son:

- Protocolo de control de transmisión (TCP): considerado el protocolo de comunicación más importante, el TCP proporciona una transmisión de datos fiable y sin errores entre dispositivos.

- Protocolo de datagramas de usuario (UDP): un protocolo sin conexión que es más rápido que el TCP, ya que no establece una conexión antes de enviar los datos, pero es más propenso a errores.

- Protocolo de transferencia de hipertexto (HTTP): protocolo de capa de aplicación que se utiliza en la navegación web para transferir datos entre servidores web y aplicaciones de navegador.

- Protocolo de escritorio remoto (RDP): permite conectarse de forma remota a otro ordenador y controlarlo a través de una red.

- Protocolo de transferencia de archivos (FTP): transfiere archivos informáticos a formatos binarios y de texto para su transmisión entre clientes y servidores en la misma red informática.

Protocolos de seguridad de red

Estos protocolos se encargan de establecer las normas y los sistemas necesarios para mantener la seguridad de los datos mientras se transmiten de un lugar a otro. Sirven para cifrar los datos y bloquear el acceso de usuarios no autorizados, y desempeñan un papel fundamental en la ciberseguridad y en las comunicaciones seguras y privadas entre dispositivos de red.

Entre los ejemplos más conocidos de protocolos de seguridad se incluyen:

- Protocolo seguro de transferencia de hipertexto (HTTPS): se trata de la versión segura del HTTP. Este protocolo usa Secure Sockets Layer (SSL) o Transport Layer Security (TLS), normalmente este último, para cifrar los datos web.

- Secure Socket Layer (SSL): protocolo criptográfico usado para cifrar datos confidenciales y conexiones de Internet para las comunicaciones entre servidor y cliente y entre servidores.

- Seguridad de la capa de transporte (TLS): como sucesor de SSL (y una opción más segura y eficiente), TLS cifra los datos entre las aplicaciones que se comunican.

- Seguridad del protocolo de Internet (IPsec): conjunto de protocolos de seguridad que proporcionan la autenticación del cifrado de los datos transmitidos a través de redes IP.

Protocolos de gestión

Los protocolos de gestión de redes dictan las reglas sobre cómo deben administrarse las redes informáticas para usar sus recursos de forma óptima y evitar problemas e interrupciones. Controlan procesos como el establecimiento y mantenimiento de conexiones estables entre dispositivos, así como la identificación y resolución de cualquier error que pueda surgir.

Entre los protocolos más utilizados se incluyen:

- Protocolo simple de administración de redes (SNMP): ayuda a los administradores de redes a gestionar los dispositivos de red, supervisar el rendimiento y detectar problemas técnicos.

- Protocolo de mensajes de control de Internet (ICMP): se usa principalmente para enviar mensajes de error y ejecutar diagnósticos básicos de red, como el comando ping.

- Protocolo de configuración dinámica de host (DHCP): asigna direcciones IP a los dispositivos cuando se conectan a una red, además de proporcionar máscaras de subred y direcciones DNS.

- Protocolo de resolución de direcciones (ARP): vincula las direcciones IP con las direcciones físicas de los equipos, conocidas como direcciones MAC (Media Access Control), en redes locales.

- Sistema básico de entrada/salida de red (NetBIOS): gestiona las conexiones de sesión entre aplicaciones de diferentes dispositivos, lo que les permite comunicarse a través de una red local.

Protocolos de control: funciones clave y ejemplos

El término «protocolos de control» es menos específico que los otros tres y puede abarcar algunos de los protocolos mencionados anteriormente en las otras categorías. Se refiere a cualquier protocolo que controle cómo se mueven los datos de un lugar a otro, en lugar de transportar el contenido real (como archivos, vídeos o correos electrónicos).

Estos protocolos se encargan de detalles como cuándo enviar los datos, a qué velocidad enviarlos y qué hacer si algo sale mal.

Ayudan a:

- Establecer conexiones entre dispositivos

- Gestionar el flujo de datos para que las redes no se sobrecarguen

- Garantizar la entrega correcta comprobando que los datos llegan al destino correcto

Algunos ejemplos son el TCP, así como el Protocolo de Control de Puertos (PCP), que permite a los dispositivos comunicarse con los rúteres ascendentes para indicarles cómo reenviar el tráfico entrante, y el Protocolo de Control de Internet (IPCP), que se usa para configurar conexiones IP sobre el protocolo punto a punto (PPP).

Cómo permiten la interoperabilidad los protocolos

Los protocolos de red permiten que diferentes sistemas operativos y dispositivos (como los rúteres) se comuniquen entre sí mediante la estandarización de las reglas de comunicación, independientemente de su diseño y código subyacentes. Al seguir los mismos estándares, los PC con Windows, por ejemplo, pueden comunicarse con los Mac de Apple o los smartphones Android sin ningún problema ni barrera entre ellos.

Para que este tipo de interoperabilidad sea posible, los protocolos no funcionan por sí solos. En cambio, trabajan en grupos coordinados llamados «conjuntos de protocolos». Cada protocolo del conjunto se encarga de una tarea específica, como el enrutamiento, la entrega o la seguridad, y juntos garantizan que los datos se transfieran sin problemas de un dispositivo a otro.

El ejemplo más usado es TCP/IP, el conjunto que constituye la base de Internet.

Ejemplo real: TCP/IP en acción

TCP e IP son dos de los protocolos de red más importantes, ya que trabajan juntos para gestionar las dos partes más esenciales de cualquier comunicación en Internet: el direccionamiento y la entrega.

IP se encarga de asignar direcciones IP a los dispositivos para que los datos puedan ser direccionados y enrutados correctamente, mientras que TCP se encarga de la entrega de datos y las conexiones entre dispositivos.

A continuación, te explicamos paso a paso cómo funciona todo esto:

- Búsqueda de IP: escribes una dirección web en tu navegador y pulsas «Intro», lo que inicia una búsqueda de la dirección IP a través del DNS, que es una pieza fundamental de la infraestructura de Internet que traduce las direcciones web basadas en texto y legibles para los humanos en direcciones IP numéricas.

- Handshakes TCP: una vez encontrada la dirección IP correcta, se producen los handshakes TCP para establecer una conexión entre tu dispositivo y el servidor web correspondiente y confirmar que ambos están listos para comunicarse.

- Encapsulación de datos: los datos relevantes se desglosan en paquetes y se etiquetan con su número de secuencia y destino.

- Transmisión de datos: los paquetes de datos se transmiten a través de la red a la dirección IP de destino. El TCP controla el flujo para garantizar un uso eficiente de los recursos de la red y evitar la congestión.

- Reensamblaje: una vez que llegan todos los paquetes de datos, se reensamblan en el flujo de datos original y se transfieren de forma eficaz a la aplicación correspondiente para que se presenten al usuario.

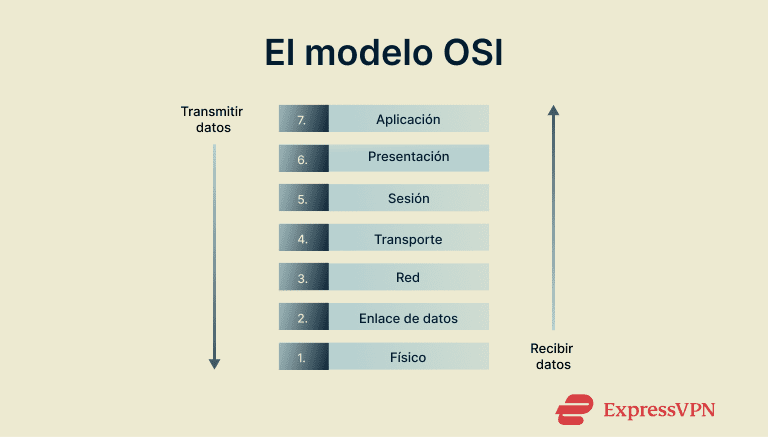

El modelo OSI y las capas de protocolo

El modelo de interconexión de sistemas abiertos (OSI) es una representación conceptual del funcionamiento de Internet. Se divide en siete capas distintas, cada una de las cuales representa un aspecto diferente de la funcionalidad de la red.

Los protocolos de red intervienen en cada una de esas capas, proporcionando el marco para las distintas etapas de la transmisión de datos.

Descripción general de las 7 capas OSI

Las siete capas del modelo OSI son las siguientes:

- Física: representa los componentes físicos y los medios que transmiten bits de datos sin procesar, como cables, conmutadores y señales Wi-Fi. Los protocolos no se aplican en esta capa porque solo se ocupa de las señales, no de las reglas de comunicación.

- Enlace de datos: define cómo se empaquetan los datos en pequeños fragmentos llamados tramas y se transfieren entre dispositivos de la misma red, con métodos integrados para detectar y corregir errores simples. Los protocolos relevantes en esta capa incluyen PPP y ARP.

- Red: gira en torno al enrutamiento y reenvío de datos. En otras palabras, analiza las formas en que se encuentran y seleccionan las rutas ideales y óptimas para que los datos viajen. Los protocolos comunes aquí incluyen IP e IPsec.

- Transporte: abarca cómo funciona la comunicación de extremo a extremo entre dispositivos y cómo se pueden identificar y corregir los errores en el proceso de transmisión de datos. Los protocolos clave en esta capa son TCP y UDP.

- Sesión: explora cómo se gestionan los canales de comunicación entre ordenadores que desean conectarse e intercambiar datos entre sí. Entre los protocolos relevantes se incluyen NetBIOS y RPC.

- Presentación: representa cómo se traducen los datos a un formato utilizable y comprensible para el usuario final. Los protocolos comunes incluyen SSL y TLS.

- Aplicación: esta capa final representa cómo los datos llegan finalmente a las aplicaciones y servicios del usuario final. Los protocolos típicos de esta capa incluyen HTTPS y FTP.

OSI vs. TCP/IP: diferencias clave

Hasta ahora, hemos considerado TCP/IP como un conjunto de protocolos de red que gestionan la designación de direcciones IP y la entrega de datos a través de las redes.

Sin embargo, TCP/IP también puede referirse a un modelo de red, al igual que OSI, que divide las comunicaciones de red en diferentes capas, aunque de una manera más práctica y condensada.

Existen varias diferencias fundamentales entre ambos.

En primer lugar, OSI es un modelo puramente conceptual, usado principalmente con fines educativos. El modelo TCP/IP, por su parte, es más práctico y fue desarrollado por el Departamento de Defensa de los Estados Unidos para permitir la comunicación entre redes interconectadas.

El modelo TCP/IP también es más condensado, con solo cuatro capas en comparación con las siete de OSI. Las cuatro capas que componen TCP/IP son:

- Enlace: explora cómo se forman las conexiones iniciales entre redes y dispositivos.

- Internet: esta capa controla el direccionamiento y el enrutamiento de datos a través de diferentes redes.

- Transporte: cubre la transmisión real de datos de un lugar a otro.

- Aplicación: la capa orientada al usuario, que recibe datos y proporciona servicios relevantes para que las aplicaciones funcionen.

Una forma sencilla de entender los dos modelos es que el OSI es conceptual y teórico, casi como un plano de cómo funciona Internet, mientras que el TCP/IP muestra la arquitectura oficial y funcional que lo impulsa todo.

Protocolos de red en ciberseguridad

Como se mencionó anteriormente, todo un grupo de protocolos de red se centra en la seguridad, determinando procesos como el cifrado y la autenticación para ayudar a que los datos fluyan de forma más segura y privada hacia donde deben ir. Por desgracia, los ciberdelincuentes también pueden aprovechar las debilidades de los protocolos de red para lanzar sus ataques.

Cómo explotan los atacantes los protocolos

Los ciberatacantes pueden aprovechar la forma predecible y estructurada en que funcionan los protocolos de red para explotar las redes y partes de la infraestructura de Internet. Pueden usar ataques como el spoofing de ARP y DNS, por ejemplo, para manipular la confianza y redirigir el tráfico en Internet, o el secuestro de sesiones TCP para interceptar comunicaciones de datos no cifradas. Los atacantes también pueden aprovechar protocolos mal configurados u obsoletos, como las versiones antiguas de FTP.

Cómo proteger tus protocolos de red

Aplicar el cifrado, la autenticación y las comprobaciones de integridad de los datos en todas tus capas de comunicación es una de las formas más eficaces de proteger instantáneamente tus protocolos de red.

También es aconsejable abandonar los protocolos obsoletos o heredados, como Telnet, que permite a los usuarios iniciar sesión de forma remota en otros dispositivos de la misma red, y optar por alternativas más seguras y modernas, como Secure Shell (SSH), que proporciona conexiones cifradas entre ordenadores para el acceso remoto.

Además, hay que mantener actualizados todos los programas y firmwares pertinentes e instalar los protocolos VPN más seguros y otros protocolos de seguridad en los dispositivos de red principales, como los rúteres.

Herramientas y prácticas recomendadas para proteger los protocolos

Hay una amplia gama de herramientas de seguridad de protocolos y supervisión de redes que pueden ayudarte a proteger tus protocolos y obtener los datos que necesitas para identificar y solucionar las vulnerabilidades. Los administradores de redes deben buscar soluciones de escaneo de protocolos y puertos, junto con sistemas de validación de cifrado. Las plataformas de gestión de información y eventos de seguridad (SIEM) también pueden ayudarte a supervisar y registrar los datos de la red, mientras que los cortafuegos y los sistemas de detección de intrusiones deben ayudarte a bloquear o detectar usuarios no autorizados.

Usos de los protocolos de red

Como se ha mencionado, los protocolos de red son indispensables en casi todas las formas posibles de comunicación digital. Sus usos son variados y numerosos, y un sinfín de usuarios cotidianos, empresas y especialistas en informática confían en ellos a diario.

Casos de uso cotidianos (web, correo electrónico, transferencia de archivos)

Cada día, miles de millones de usuarios de Internet usan los protocolos de red para poder acceder a sitios web en sus navegadores, buscar en Internet, descargar y cargar archivos, enviar correos electrónicos a sus amigos y familiares, y disfrutar de otras actividades online, como ver videos, jugar online y hacer videollamadas en vivo. HTTP y HTTPS, por ejemplo, regulan la navegación, mientras que protocolos como SMTP controlan cómo viajan los correos electrónicos del remitente al destinatario.

Usos empresariales y de infraestructura

En el mundo de los negocios, los protocolos proporcionan las bases necesarias para realizar transferencias de datos seguras y fiables que impulsan diversas operaciones comerciales. Además de los protocolos básicos de los que se benefician todos los usuarios, como TCP e IP, las redes corporativas suelen incluir protocolos especializados y orientados a los negocios, como:

- Protocolos SSH y VPN para garantizar un acceso remoto seguro a los recursos y redes corporativos.

- SNMP e ICMP para supervisar el tráfico y detectar problemas.

- Servicio de autenticación remota de usuarios (RADIUS) y Kerberos para verificar las identidades de los usuarios y controlar el acceso.

- Protocolo de puerta de enlace fronteriza (BGP), Open Shortest Path First (OSPF) y protocolos similares que definen cómo se mueven los datos entre sitios.

Protocolos en el IoT y los dispositivos inteligentes

Hoy en día, cada vez más dispositivos funcionan con protocolos de red, como el Internet de las cosas (IoT) y los dispositivos inteligentes. Dado que estos dispositivos a veces carecen de la potencia de procesamiento de alta gama de los ordenadores y dispositivos similares, a menudo usan protocolos especializados y reducidos para establecer conexiones y comunicarse con rúteres y redes. Algunos ejemplos son el transporte de telemetría de colas de mensajes (MQTT) y el protocolo de aplicaciones restringidas (CoAP).

Solución de problemas y consejos de rendimiento

Por lo general, los usuarios habituales no tienen que preocuparse demasiado por los entresijos de los protocolos de red. Sin embargo, es posible que los especialistas y técnicos de redes, así como los equipos informáticos de las empresas, tengan que resolver problemas de red y reconfigurar los ajustes de los protocolos para optimizar el rendimiento de sus dispositivos.

Explicación de los errores de protocolo más comunes

Los administradores de red suelen encontrarse con problemas recurrentes que se producen durante la comunicación del protocolo o a causa de ella, como por ejemplo:

- Tiempo de espera agotado, que suele estar relacionado con la pérdida de paquetes o la congestión de la red.

- Restablecimiento de la conexión, a veces causado por cortafuegos que bloquean el tráfico.

- Fallos de DNS, a menudo relacionados con servidores DNS mal configurados o problemas de almacenamiento en caché de DNS.

- Errores de handshake debido a incompatibilidades en los certificados de seguridad o los conjuntos de cifrado.

Cómo supervisar el rendimiento de los protocolos de red

Los profesionales informáticos y los ingenieros de redes pueden usar una serie de herramientas de supervisión de redes para realizar un seguimiento del rendimiento de la red. Estas herramientas pueden supervisar y registrar estadísticas sobre la latencia, el ancho de banda, el rendimiento, los tiempos de finalización del handshake y otras métricas importantes, todo lo cual puede ayudar a obtener una imagen del rendimiento de la red e identificar errores o debilidades recurrentes.

Preguntas frecuentes sobre los protocolos de red

¿Cuáles son los 10 tipos de protocolos de red?

Hay más de 10 tipos de protocolos de red, pero 10 ejemplos muy conocidos son el Protocolo de control de transmisión (TCP), el Protocolo de Internet (IP), el Protocolo de Transferencia de Hipertexto (HTTP), el Protocolo Seguro de Transferencia de Hipertexto (HTTPS), el Protocolo de Transferencia de Archivos (FTP), el Protocolo de Configuración Dinámica de Host (DHCP), el Protocolo Simple de Administración de Red (SNMP), el Protocolo de Mensajes de Control de Internet (ICMP), la Capa de Sockets Seguros (SSL) y el Protocolo de Resolución de Direcciones (ARP). Cada uno de estos protocolos tiene su propia función específica. Por ejemplo, el TCP controla cómo se dividen los datos en paquetes y se transmiten entre redes, y el HTTPS añade una capa segura de cifrado a los datos de las páginas web.

Cuáles son los cuatro tipos principales de protocolos?

Las principales categorías de protocolos de red son los protocolos de comunicación, los protocolos de seguridad de red y los protocolos de gestión. También existen protocolos de control que pueden incluir protocolos de las otras tres categorías. Cada grupo tiene su propia función: los protocolos de comunicación definen cómo se comunican entre sí los dispositivos de red, y los protocolos de seguridad actúan para mantener las redes, los dispositivos y los datos a salvo de ciberataques o accesos no autorizados.

¿Qué es un protocolo con tres ejemplos?

En redes, un protocolo es simplemente un conjunto de reglas o instrucciones que establecen cómo deben funcionar las redes cuando se comunican entre sí o intercambian datos. Algunos ejemplos conocidos son el Protocolo de Control de Transmisión (TCP), que controla la transmisión de datos de un punto a otro; el Protocolo Simple de Transferencia de Correo (SMTP), que se usa para enviar correos electrónicos; y el Protocolo de Transferencia de Hipertexto (HTTP), que controla cómo los navegadores web y los servidores se comunican e intercambian información.

¿Cómo afectan los protocolos de red a la transmisión de datos?

Los protocolos de red establecen las reglas y normas sobre cómo deben formatearse, encapsularse, realizarse el cifrado de los datos, transmitirse, enviarse y recibirse los datos por parte de los dispositivos de red. Definen todos los detalles sobre cómo se mueven los datos de un lugar a otro, incluyendo cómo deben dividirse en paquetes individuales, cómo deben formatearse esos paquetes y cómo se entregan a destinos precisos.

¿Cuál es la diferencia entre los protocolos de comunicación, seguridad y gestión?

Cada uno de estos grupos de protocolos de red tiene su propia finalidad, y los tres son importantes para el funcionamiento de las redes. Los protocolos de comunicación controlan cómo interactúan los dispositivos e intercambian datos, los protocolos de seguridad se centran en proteger (cifrar) los datos y los protocolos de gestión controlan las operaciones de la red y la asignación de recursos.

¿Qué protocolos usan los rúteres?

Los rúteres usan principalmente una serie de protocolos de enrutamiento que facilitan las comunicaciones entre los propios rúteres y otros dispositivos de red. Algunos ejemplos de protocolos de enrutamiento son el Protocolo de información de enrutamiento (RIP) y el Protocolo de ruta más corta abierta (OSPF), que se centran en ayudar a los rúteres a encontrar y usar la ruta óptima para que sigan los datos.

¿Cómo hacen los protocolos de red para que funcione Internet?

Los protocolos de red proporcionan las reglas necesarias que permiten que los datos se muevan de forma segura, fiable y estandarizada entre redes, incluidos los datos de Internet que viajan desde servidores web y centros de datos a los dispositivos de los usuarios. Básicamente, hacen posible que los dispositivos se comuniquen entre sí y, a su vez, permiten a los usuarios disfrutar de servicios de Internet como la World Wide Web, el correo electrónico, etc.

¿Las VPN protegen contra los ataques basados en protocolos?

Depende de la naturaleza del ataque. Las VPN cifran tus datos de Internet y enmascaran tu dirección IP, lo que ayuda a protegerte contra ciertos tipos de ciberataques, como el rastreo de paquetes, la suplantación del sistema de nombres de dominio (DNS), los ataques de tipo «man-in-the-middle» (MITM) y los ataques distribuidos de denegación de servicio (DDoS). Al mismo tiempo, las VPN no pueden detener los ataques basados en protocolos que se producen por encima del túnel VPN o dentro de protocolos de servicio específicos, incluidos los ataques de degradación de Transport Layer Security (TLS) / Secure Sockets Layer (SSL) o los exploits de la capa de aplicación.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN