Czym jest cyberbezpieczeństwo? Prosty przewodnik dla początkujących

Cyberbezpieczeństwo dotyczy niemal każdego aspektu życia codziennego. Od telefonu w kieszeni i laptopa na biurku po inteligentne urządzenia w domu – wszystkie wymagają silnych zabezpieczeń, aby zapewnić Ci bezpieczeństwo.

Bez ochrony napastnicy mogą potencjalnie ukraść Twoje dane osobowe, wyczyścić Twoje konta bankowe lub spowodować poważne zakłócenia. Dlatego eksperci ds. cyberbezpieczeństwa zawsze pracują nad nowymi mechanizmami obronnymi, aby chronić zarówno ludzi, jak i firmy przed ewoluującymi zagrożeniami.

Jednak cyberbezpieczeństwo to nie tylko specjaliści i złożone systemy. Zależy to również od prostych nawyków, praktycznych środków i narzędzi, z których każdy może korzystać. Ten przewodnik wyjaśnia, co tak naprawdę oznacza cyberbezpieczeństwo i przedstawia, jak chronić się przed najczęstszymi zagrożeniami internetowymi.

Czym jest cyberbezpieczeństwo najprościej mówiąc?

Cyberbezpieczeństwo polega na ochronie komputerów, sieci i danych przed nieautoryzowanym dostępem, uszkodzeniem lub zakłóceniem. Wraz ze wzrostem liczby podłączonych urządzeń, od telefonów i tabletów po gadżety i urządzenia Internetu rzeczy (IoT), rośnie również liczba potencjalnych celów dla cyberprzestępców.

W dzisiejszym świecie, w którym prawie wszystko opiera się na komputerach i urządzeniach inteligentnych, silna ochrona jest ważniejsza niż kiedykolwiek. Bez niej osoby fizyczne i organizacje mogą paść ofiarą naruszeń danych, oprogramowania wymuszającego okup, oszustw, kradzieży tożsamości, przechwytywania poufnej komunikacji i innych poważnych zagrożeń.

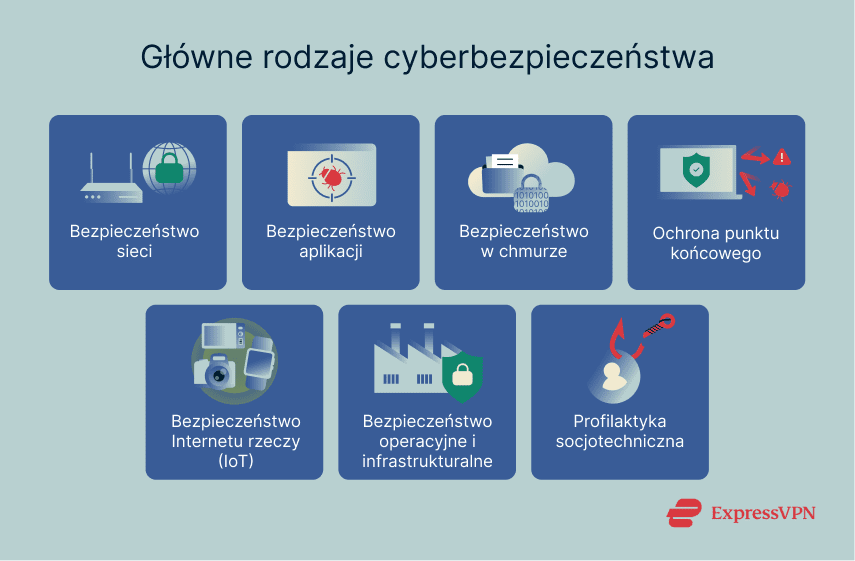

Wyjaśnienie rodzajów cyberbezpieczeństwa

Cyberbezpieczeństwo to szeroki termin, który obejmuje kilka zasad, w tym oprogramowanie używane do ochrony urządzeń, rodzaje zabezpieczeń sieci i wiedzę na temat bezpiecznych praktyk w zakresie cyberbezpieczeństwa.

Bezpieczeństwo sieci

Bezpieczeństwo sieci chroni Twoją sieć przed szkodami. Zapory sieciowe działają jak bariery, które filtrują ruch i blokują niechciane połączenia, podczas gdy kontrola dostępu zapewnia, że tylko upoważnieni użytkownicy i urządzenia mogą się łączyć. Wirtualne sieci prywatne (VPN) szyfrują ruch internetowy i maskują adres IP, a narzędzia monitorujące śledzą podejrzane zachowania, aby administratorzy mogli zareagować, zanim napastnicy zdobędą przewagę.

Bezpieczeństwo aplikacji

Bezpieczeństwo aplikacji zapewnia, że oprogramowanie nie może być używane jako brama do wrażliwych systemów. Obejmuje zarówno systemy wykrywania, jak i reagowania. Programiści naprawiają błędy w kodowaniu, stosują bezpieczne konfiguracje i testują luki w zabezpieczeniach, aby upewnić się, że ich aplikacje są odpowiednio chronione.

Bezpieczeństwo w chmurze

Bezpieczeństwo w chmurze chroni dane przechowywane u zewnętrznych dostawców, zapewniając bezpieczeństwo poufnych informacji nawet wtedy, gdy nie są one powiązane z własnym sprzętem użytkownika. Łączy technologie, zasady i mechanizmy kontrolne, aby chronić zasoby oparte na chmurze przed nieautoryzowanym dostępem, naruszeniami danych i zakłóceniami usług.

Wielu dostawców oferuje wbudowane zabezpieczenia, takie jak szyfrowanie, kontrola dostępu i narzędzia monitorowania, ale użytkownicy są również odpowiedzialni za konfigurowanie własnych środków bezpieczeństwa. Ten model współodpowiedzialności oznacza, że organizacje muszą ostrożnie zarządzać uprawnieniami kont, bezpiecznymi interfejsami aplikacji (API) i zapewniać zgodność z przepisami dotyczącymi prywatności podczas przenoszenia obciążeń roboczych do chmury.

Ochrona punktu końcowego

Bezpieczeństwo punktów końcowych koncentruje się na poszczególnych urządzeniach, takich jak laptopy, telefony i tablety. Ponieważ punkty końcowe są często pierwszym punktem kontaktu dla atakujących, ochrona ich zmniejsza szanse na zhakowanie systemu. Oprogramowanie antywirusowe, wykrywanie i reagowanie na zagrożenia w punktach końcowych oraz uwierzytelnianie wieloskładnikowe (MFA) pomagają blokować złośliwe oprogramowanie i nieautoryzowany dostęp.

Bezpieczeństwo Internetu rzeczy (IoT)

Bezpieczeństwo IoT dotyczy podłączonych urządzeń, takich jak kamery, lodówki i różne urządzenia. Wiele z tych urządzeń ma ograniczoną wbudowaną ochronę, co czyni je podatnymi na ataki. Korzystanie z silnego oprogramowania uwierzytelniającego i zabezpieczającego, gdy jest to możliwe, oraz aktualizacja oprogramowania układowego, zmniejsza ryzyko ataku.

Bezpieczeństwo operacyjne i infrastrukturalne

Technologia operacyjna obejmuje przemysłowe systemy sterowania i urządzenia automatyki, które zarządzają procesami fizycznymi. Zabezpieczenie tych systemów wymaga odizolowania sieci sterowania, monitorowania starych urządzeń i sieci pod kątem nietypowej aktywności oraz zabezpieczenia systemów stosowanych w procesach przemysłowych.

Profilaktyka socjotechniczna

Socjotechnika polega na nakłanianiu ludzi do ujawniania informacji lub wykonywania ryzykownych działań. Atakujący będą podszywać się pod współpracowników, personel pomocniczy, urzędników państwowych, celebrytów lub firmy. Taktyki zapobiegawcze obejmują narzędzia takie jak programy antywirusowe z ochroną przed phishingiem, szkolenia uświadamiające oraz śledzenie na bieżąco najnowszych rodzajów oszustw socjotechnicznych.

Typowe zagrożenia cyberbezpieczeństwa, o których powinieneś wiedzieć

Atakujący na różne sposoby wykorzystują technologię i ludzkie zachowanie. Zrozumienie tych powszechnie stosowanych technik pomaga ludziom i organizacjom podejmować działania zapobiegawcze.

Złośliwe oprogramowanie i ransomware

Malware to złośliwe oprogramowanie, które infiltruje systemy w celu kradzieży danych, zakłócenia operacji, uszkodzenia systemu lub tworzenia backdoorów dla dodatkowego złośliwego oprogramowania. To jedno z głównych wyzwań w branży cyberbezpieczeństwa.

Oprogramowanie ransomware to specyficzny rodzaj złośliwego oprogramowania, w którym oszust szyfruje pliki i żąda zapłaty za przywrócenie dostępu.

Phishing i phishing profilowany

Phishing wykorzystuje oszukańcze e-maile lub wiadomości do pozyskiwania danych uwierzytelniających lub danych osobowych. Phishing profilowany dostosowuje oszustwo do konkretnych osób, dzięki czemu jest bardziej przekonujący.

Ataki phishingowe są zazwyczaj przeprowadzane za pośrednictwem platform komunikacyjnych, takich jak poczta e-mail lub platformy mediów społecznościowych. Atakujący prawie zawsze wyjdzie z inicjatywą, będzie próbował wzbudzić poczucie pilności lub strachu i naciskał, aby użytkownik podał poufne dane bez zastanowienia.

Ataki DoS i DDoS

Ataki typu „odmowa usługi” zalewają cele złośliwym ruchem sieciowym, zazwyczaj generowanym przez botnety. Powoduje to, że strony internetowe lub usługi stają się niedostępne. Wersje rozproszone (DDoS) wykorzystują wiele zainfekowanych urządzeń, aby wzmocnić efekt ataku. Zarówno osoby fizyczne, jak i organizacje mogą doświadczyć ataków DDoS, a te ataki znacznie uszkadzają sieć i utrudniają aktywność.

Wstrzyknięcie SQL i wstrzyknięcie NoSQL

Ataki iniekcyjne mają miejsce, gdy aplikacja internetowa przekazuje dane wejściowe użytkownika bezpośrednio do zapytania w bazie danych bez odpowiedniego ich sprawdzenia lub „zdezynfekowania”. Atakujący mogą wykorzystać to, aby baza danych wykonywała polecenia, których deweloperzy nigdy nie zamierzali, potencjalnie ujawniając, modyfikując lub usuwając wrażliwe dane.

Wstrzyknięcie SQL jest skierowane na tradycyjne relacyjne bazy danych, które porządkują dane w tabelach z wierszami i kolumnami. Na przykład atakujący może wykorzystać formularz logowania, wysyłając specjalnie spreparowane dane wejściowe, które oszukują bazę danych, aby ominąć uwierzytelnianie. Zdarzały się przypadki, w których osoby atakujące przechwytywały w ten sposób dane z witryn linii lotniczych lub sklepów internetowych, kradnąc nazwiska klientów, adresy e-mail i szczegóły dotyczące płatności.

Iniekcja NoSQL wpływa na nowoczesne nierelacyjne bazy danych (takie jak MongoDB), które wykorzystują elastyczne dokumenty lub struktury klucz-wartość. Atakujący może przesłać dane w formacie JSON w formularzu logowania, co spowoduje, że baza danych uzna „dowolną nazwę użytkownika i dowolne hasło” za prawidłowe, całkowicie omijając proces uwierzytelniania.

Zapobieganie tym atakom wymaga od programistów sprawdzania i oczyszczania wszystkich danych wprowadzanych przez użytkowników, stosowania bezpiecznych metod zapytań (takich jak zapytania parametryczne lub konstruktory zapytań) oraz przestrzegania zasady minimalnych uprawnień dla kont baz danych.

Zaawansowane trwałe zagrożenia (APT)

APT angażują wysoko wykwalifikowanych przeciwników, którzy infiltrują sieć i pozostają w ukryciu, jednocześnie wykradając dane lub sabotując wrażliwe systemy. Często wykorzystują do przeprowadzania ataków kombinację exploitów typu zero-day, socjotechniki i niestandardowego złośliwego oprogramowania.

Zagrożenia te mogą utrzymywać się w sieci przez długi czas, zanim zostaną wykryte. APT mogą prowadzić do długotrwałych infekcji złośliwym oprogramowaniem, kradzieży danych lub strat finansowych. Często są ukierunkowane na wrażliwą infrastrukturę, taką jak branża opieki zdrowotnej.

Zagrożenia wewnętrzne

Zagrożenia wewnętrzne występują, gdy pracownicy lub wykonawcy niewłaściwie wykorzystują swój legalny dostęp, złośliwie lub przypadkowo. Podczas sabotażu korporacyjnego atakujący mogą wykorzystać swoją pozycję osoby z wewnątrz, aby wykraść informacje i zainfekować sieć lub poszczególne urządzenia złośliwym oprogramowaniem.

Niektórzy pracownicy stają się zagrożeniem wewnętrznym po tym, jak padają ofiarą phishingu lub są niedbali i przypadkowo instalują złośliwe oprogramowanie lub przekazują oszustowi poufne informacje firmowe.

Ataki typu Man-in-the-middle (MITM)

Atak typu man‑the‑middle (MITM) przechwytuje komunikację między dwiema stronami. Atakujący mogą podsłuchiwać lub modyfikować wiadomości bez zauważania ich przez żadną ze stron. Niezaszyfrowane dane mogą być łatwo odczytywane lub modyfikowane przez wykwalifikowanego przestępcę, podkreślając potrzebę oprogramowania do szyfrowania danych.

Ataki MITM często prowadzą do kradzieży danych i dalszych ataków. Szczególnie narażone są małe i średnie przedsiębiorstwa.

Exploity zero-day

Zero-day wykorzystuje nieznane wcześniej luki w zabezpieczeniach. Ponieważ żadna łatka nie jest dostępna, ataki te mogą pozostać niezauważone i spowodować wiele szkód, zwłaszcza dla firm. Kiedy przestępca po raz pierwszy zauważa słabość, określa się ją jako lukę zero-day. Proces ataku jest eksploitem zero-day.

Przykłady poważnych cyberataków w świecie rzeczywistym

Rzeczywiste naruszenia bezpieczeństwa pokazują konsekwencje słabych zabezpieczeń i podkreślają, dlaczego cyberbezpieczeństwo jest tak ważne.

Naruszenie ochrony danych Equifax

W 2017 r. luka w oprogramowaniu w biurze kredytowym Equifax umożliwiła atakującym kradzież danych osobowych około 147 milionów osób, w tym nazwisk i numerów ubezpieczenia społecznego. Naruszenie to doprowadziło do pozwów sądowych, rezygnacji członków kierownictwa i wypłaty milionów dolarów odszkodowań.

Mega naruszenie Yahoo

W 2016 roku firma Yahoo potwierdziła dwa przypadki naruszenia bezpieczeństwa danych, które miały miejsce kilka lat wcześniej, a następnie ujawniła, że naruszenia te dotknęły nawet 3 miliardy użytkowników. Skradzione informacje obejmowały pytania bezpieczeństwa i zapasowe adresy e-mail, które można wykorzystać do przeprowadzenia dodatkowych ataków na klientów. Naruszenie skutkowało ugodą o wartości 117,5 mln $.

Incydent bezpieczeństwa w serwisie eBay

W 2014 roku cyberprzestępcy wykorzystali skradzione dane uwierzytelniające pracowników, aby uzyskać dostęp do bazy danych użytkowników eBay. Uzyskali dane osobowe i zaszyfrowali hasła należące do klientów serwisu eBay. Podczas gdy firma stwierdziła, że „nie ma dowodów na nieautoryzowany dostęp lub naruszenie danych osobowych, lub finansowych użytkowników PayPal”, eBay wymusił zresetowanie hasła w całej firmie.

Ujawnienie danych FriendFinder Networks

Luka w zabezpieczeniach w 2016 roku pozwoliła atakującym uzyskać dostęp do baz danych FriendFinder Networks, ujawniając około 412 milionów kont użytkowników. Wiele haseł było zapisanych w postaci zwykłego tekstu lub miało słabe hasło. Wyciek doprowadził do fali oszustw związanych z seks-szantażem wymierzonych w użytkowników.

Korzyści z cyberbezpieczeństwa dla przedsiębiorstw

Inwestowanie w cyberbezpieczeństwo przynosi wymierne korzyści:

Oszczędność kosztów i zwrot z inwestycji

Środki zapobiegawcze po prostu kosztują mniej niż koszty związane z naruszeniami. Regularne audyty, szkolenia personelu, odpowiednia infrastruktura cyberbezpieczeństwa i praktyczne plany reagowania na incydenty pomagają zmniejszyć prawdopodobieństwo wystąpienia naruszenia i mogą złagodzić szkody, jeśli takie wystąpią. Dodatkowo zazwyczaj można obniżyć składki ubezpieczeniowe, wykazując się należytą starannością.

Upadek ofiary naruszenia ochrony danych jest kosztowny. Ataki mogą zakłócić działalność, prowadzić do utraty przychodów, zaszkodzić reputacji marki lub spowodować kosztowne kary rządowe, zwłaszcza jeśli w momencie naruszenia nie były przestrzegane przepisy.

Wydłużony czas sprawności operacyjnej

Dobre zabezpieczenia minimalizują przestoje. Kopie zapasowe, poprawki i odporna infrastruktura pozwalają organizacjom kontynuować działalność podczas ataków i mogą pomóc im szybciej odzyskać siły po atakach. Prowadzi to do znacznie mniejszych strat finansowych podczas zakłóceń.

Wzmocnione zaufanie do marki i lojalność klientów

Badania pokazują, że klienci preferują firmy, które wykazują odpowiednie praktyki w zakresie bezpieczeństwa. Certyfikaty i przejrzyste zasady budują zaufanie, podczas gdy naruszenie danych może całkowicie zniszczyć to zaufanie. Badanie przeprowadzone przez Deloitte Connected Consumer wykazało, że 64% respondentów rozważyłoby zmianę dostawcy technologii po incydencie, który zmniejszył jego wiarygodność.

Silne i przejrzyste praktyki bezpieczeństwa zwiększają lojalność klientów. Na bardziej konkurencyjnych rynkach reputacja bycia bezpiecznym może być decydującym czynnikiem dla potencjalnych klientów.

Ochrona danych wrażliwych i własności intelektualnej

Ochrona informacji zastrzeżonych, tajemnic handlowych i danych klientów zabezpiecza przewagę konkurencyjną i zmniejsza ryzyko prawne. Silne środki cyberbezpieczeństwa pomagają chronić poufne dane, a odpowiednia klasyfikacja i obsługa własności intelektualnej pomagają zapewnić ochronę najcenniejszych aktywów Twojej firmy.

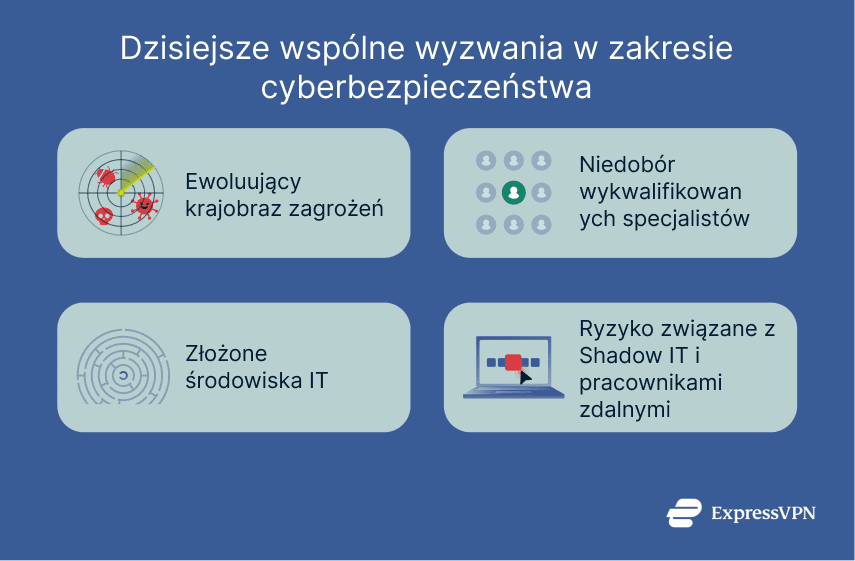

Wspólne wyzwania w cyberbezpieczeństwie

Zespoły ds. cyberbezpieczeństwa pracują dziś w stale zmieniającym się środowisku, w którym utrzymywanie bezpieczeństwa systemów jest trudniejsze niż kiedyś.

Ewoluujący krajobraz zagrożeń

Atakujący nieustannie zmieniają lub opracowują nowe taktyki. Oprogramowanie ransomware i wykorzystywanie niezałatanych luk w zabezpieczeniach pozostają stałym problemem, a nowe techniki, takie jak złośliwe oprogramowanie bezplikowe i generowane przez sztuczną inteligencję oszustwa phishingowe, pomagają oszustom zautomatyzować niektóre aspekty ataków i przeprowadzać ataki o szerszym zasięgu.

Niedobór wykwalifikowanych specjalistów

Zapotrzebowanie na wykwalifikowanych specjalistów ds. cyberbezpieczeństwa przewyższa obecną podaż. Organizacje mają trudności z zatrudnieniem i utrzymaniem wykwalifikowanych pracowników, a braki w umiejętnościach utrudniają im ochronę sieci bez przeszkolonych ekspertów. Badanie ISC2 Cybersecurity Workforce Study z 2024 r. szacuje globalny niedobór wykwalifikowanych pracowników w dziedzinie cyberbezpieczeństwa na około 4,76 mln stanowisk.

Złożoność środowisk IT

Nowoczesne organizacje korzystają z serwerów lokalnych, platform w chmurze, urządzeń mobilnych i urządzeń IoT. Ponadto konieczne jest połączenie pracowników wewnętrznych i zdalnych.

Razem tworzy to złożoną sieć różnych usług i narzędzi, które utrudniają osobom z zewnątrz łatwe uczenie się systemów i adaptację. Zarządzanie rozbieżnymi systemami zwiększa ryzyko, ponieważ trudniej jest utrzymać widoczność i egzekwować zasady we wszystkich zasobach.

Ryzyko związane z nieautoryzowanym IT (Shadow IT) i pracą zdalną

Shadow IT to sytuacja, w której pracownicy korzystają z aplikacji lub narzędzi, które nie zostały zatwierdzone przez firmę. Jest to rosnące ryzyko w dobie pracy zdalnej. Chociaż narzędzia te mogą ułatwiać wykonywanie zadań, otwierają również drzwi do luk w zabezpieczeniach, ponieważ omijają oficjalne zabezpieczenia. Kiedy zespoły IT nie wiedzą, co jest używane, nie mogą tego zabezpieczyć.

Zachęcanie pracowników do konsultowania się z działem IT przed wprowadzeniem nowych narzędzi nie tylko wzmacnia bezpieczeństwo, ale także buduje zaufanie między pracownikami a kierownictwem.

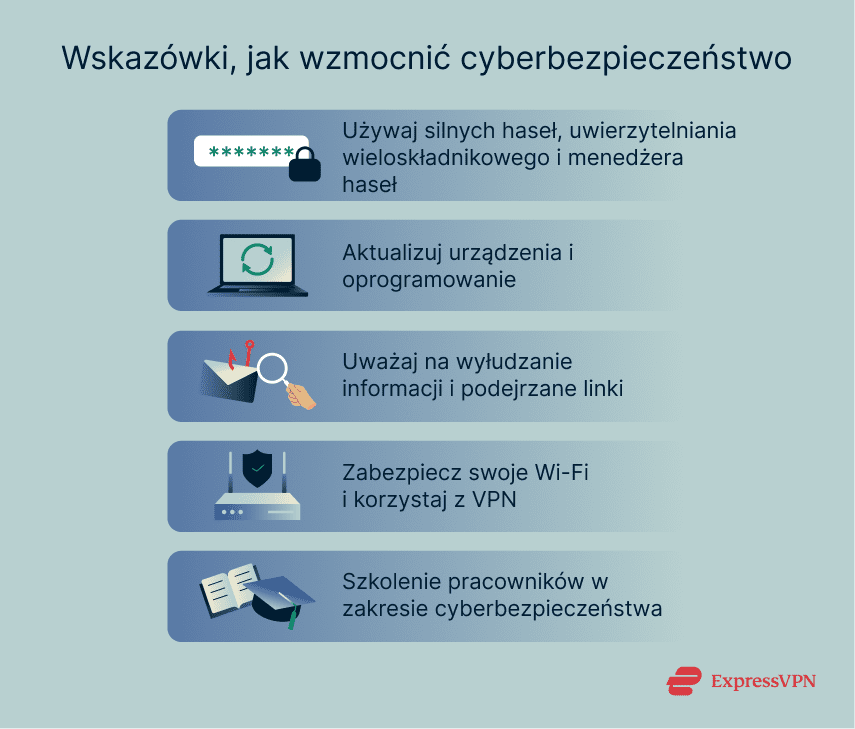

Najlepsze praktyki wzmacniające Twoje cyberbezpieczeństwo

Proste codzienne nawyki, takie jak używanie silnych haseł i aktualizowanie oprogramowania, znacznie zmniejszają szanse na atak i ograniczają jego wpływ.

Używaj silnych, unikalnych haseł i uwierzytelniania wieloskładnikowego

Każde konto powinno mieć własne złożone hasło, najlepiej zawierające 14–16 znaków i mieszankę cyfr, liter i symboli. Uwierzytelnianie wieloskładnikowe dodaje warstwę ochrony, wymagając drugiej metody weryfikacji w celu zalogowania się na konto. Zapobiega to nieautoryzowanemu dostępowi, nawet jeśli hasło zostanie naruszone.

Ponieważ zarządzanie dziesiątkami indywidualnych haseł może być niezwykle trudne, rozważ skorzystanie z bezpiecznego menedżera haseł, aby bezpiecznie je przechowywać. ExpressVPN Keys umożliwia bezpieczne przechowywanie nieograniczonej liczby haseł, danych karty kredytowej i notatek na wszystkich urządzeniach, a także ostrzega o naruszeniach danych lub słabych hasłach.

Dbaj o aktualność oprogramowania i systemów

Upewnij się, że natychmiast zastosujesz poprawki bezpieczeństwa i aktualizacje, aby naprawić znane luki w zabezpieczeniach. W miarę możliwości włączaj automatyczne aktualizacje, ponieważ zmniejsza to ryzyko przeoczenia i zapewnia, że Twoje systemy i oprogramowanie są zawsze aktualizowane do najnowszej poprawki bezpieczeństwa. Regularne przeglądanie i aktualizowanie konfiguracji pomaga również utrzymać dobry poziom bezpieczeństwa.

Unikaj podejrzanych e-maili i linków

Ataki phishingowe są bardzo powszechne, więc powinieneś być sceptyczny wobec nieoczekiwanych wiadomości z dowolnego źródła. Zawsze weryfikuj tożsamość nadawcy i unikaj klikania nieznanych załączników. Zgłaszaj podejrzane e-maile, aby chronić innych użytkowników lub całą organizację przed padnięciem ich ofiarą. Następnie natychmiast usuń wiadomość z każdej skrzynki odbiorczej, w której się znajduje.

Oszuści zazwyczaj dodają załącznik wraz z wezwaniem do pilnego działania, np. w związku z fałszywą wygraną w loterii lub sytuacją awaryjną, lub podszywając się pod zaufaną osobę, np. celebrytę. Zwróć uwagę na skrócone adresy URL, niespójne adresy stron internetowych i niezręcznie sformułowane wiadomości.

Oprócz stałej czujności, korzystanie z filtrów poczty e-mail i usług wykrywania spamu pomaga zmniejszyć narażenie na złośliwe wiadomości.

Zabezpiecz swoje Wi-Fi i korzystaj z VPN

Zmiana domyślnego hasła routera i ukrycie go zmniejszy ryzyko ataku na sieć. Musisz również upewnić się, że router jest zawsze aktualizowany do najnowszej poprawki oprogramowania sprzętowego. Jednak musisz również zaszyfrować swoje dane; w przeciwnym razie przestępca może monitorować ruch w sieci i używać go do przeprowadzania przyszłych ataków.

ExpressVPN wykorzystuje bezpieczny protokół szyfrowania, aby otoczyć dane chronionym tunelem, uniemożliwiając ich odczytanie. Zawiera wyłącznik awaryjny, który automatycznie wyłącza internet, jeśli połączenie VPN zostanie zerwane, oraz blokadę śledzenia, aby ograniczyć śledzenie przez strony trzecie.

Dowiedz się więcej: sprawdź więcej sposobów ochrony online.

Narzędzia i rozwiązania w zakresie cyberbezpieczeństwa

Podczas gdy najlepsze praktyki osobiste pomagają jednostkom zachować bezpieczeństwo, organizacje działają na większą skalę. Muszą chronić całe sieci, wiele urządzeń oraz poufne dane klientów lub dane zastrzeżone. Aby sprostać tym wyzwaniom, firmy polegają na specjalistycznych narzędziach, które zapobiegają zagrożeniom, wykrywają je i reagują na nie w całej organizacji.

Ochrona antywirusowa i ochrona punktów końcowych

Organizacje często korzystają z platform wykrywania i reagowania na zagrożenia w punktach końcowych (EDR) w celu monitorowania urządzeń pod kątem złośliwego oprogramowania i innych zagrożeń. Narzędzia te zapewniają monitorowanie w czasie rzeczywistym i umożliwiają szybkie ograniczanie incydentów w wielu systemach. Nowoczesne rozwiązania często wykorzystują uczenie maszynowe i analizę behawioralną do wykrywania nieznanych wcześniej ataków.

Tradycyjne oprogramowanie antywirusowe jest podzbiorem ochrony punktów końcowych, zazwyczaj skupiającym się na zabezpieczeniu pojedynczego urządzenia, podczas gdy platformy EDR rozszerzają ochronę na całe sieci.

Zapory sieciowe i systemy wykrywania włamań

Zapory sieciowe regulują ruch przychodzący i wychodzący z sieci firmowych, stosując zasady blokowania podejrzanych połączeń. Systemy wykrywania włamań (IDS) dodają głębszą warstwę analizy, przeglądając zdarzenia sieciowe w celu identyfikacji złośliwych zachowań. Systemy zapobiegania włamaniom (IPS) idą o krok dalej, automatycznie blokując zidentyfikowane zagrożenia, pomagając firmom natychmiast reagować.

Narzędzia do szyfrowania

Szyfrowanie sprawia, że poufne dane biznesowe są nieczytelne dla osób nieupoważnionych, niezależnie od tego, czy są przechowywane na serwerach, czy przesyłane przez sieci. Organizacje mogą korzystać z szyfrowanych usług poczty e-mail, bezpiecznych platform wiadomości i rozwiązań szyfrowania plików w celu ochrony komunikacji i danych przed przechwyceniem. Silne szyfrowanie zapewnia, że nawet jeśli informacje są dostępne dla osób postronnych, pozostają bezużyteczne bez odpowiednich kluczy deszyfrujących.

Platformy i narzędzia monitorujące SIEM

Systemy SIEM (Security Information and Event Management) pomagają organizacjom zarządzać złożonością współczesnych środowisk informatycznych. Gromadzą dzienniki z wielu źródeł, korelują zdarzenia i generują alerty, gdy wystąpi podejrzana aktywność. Wiele z nich automatyzuje również reakcje, zmniejszając obciążenie dla analityków i umożliwiając im skupienie się na analizie krytycznych przypadków.

Szkolenie pracowników w zakresie świadomości cyber zagrożeń

Regularne sesje szkoleniowe uczą pracowników rozpoznawania phishingu, przestrzegania zasad i zgłaszania incydentów. Zmniejsza to ryzyko naruszenia bezpieczeństwa danych lub ataków phishingowych, jednocześnie promując zdrowe środowisko pracy. Sprawia również, że pracownicy stają się ważną linią obrony przed zagrożeniami cybernetycznymi. Chociaż szkolenie uświadamiające nie zastępuje oprogramowania zabezpieczającego, bardzo je uzupełnia.

Zgodność z przepisami dotyczącymi cyberbezpieczeństwa i ramy prawne

Normy i przepisy pomagają organizacjom w podejmowaniu bezpiecznych i odpowiedzialnych decyzji dotyczących bezpieczeństwa oraz zwiększają ich odpowiedzialność.

Normy NIST i ISO

Ramy bezpieczeństwa cybernetycznego NIST określają podstawowe funkcje: zarządzanie, identyfikacja, ochrona, wykrywanie, reagowanie i odzyskiwanie. Ramy prawne mają charakter dobrowolny, ale są powszechnie stosowane, ponieważ można je dostosować do organizacji każdej wielkości oraz poprawiają one bezpieczeństwo i koordynację wewnętrzną.

ISO/IEC 27001 określa wymagania dla systemu zarządzania bezpieczeństwem informacji w celu stworzenia znormalizowanej struktury między organizacjami. Kładzie nacisk na ocenę ryzyka, wdrażanie środków kontroli i ciągłe doskonalenie. Certyfikacja wskazuje, że firma stosuje silne praktyki w zakresie bezpieczeństwa.

RODO, HIPAA i przepisy branżowe

RODO dotyczy podmiotów przetwarzających dane rezydentów UE. Egzekwuje zasady ochrony danych w celu ochrony konsumentów. Nieprzestrzeganie przepisów grozi wysokimi grzywnami. Zgodnie z RODO organizacje muszą uzyskać zgodę, zminimalizować gromadzenie danych oraz utrzymywać bezpieczne i aktualność informacji.

HIPAA ustanawia standardy ochrony elektronicznych informacji zdrowotnych i utrzymania przejrzystości w zakresie gromadzenia i wymiany danych w Stanach Zjednoczonych. Oprócz HIPAA na całym świecie istnieją regulacje sektorowe, zapewniając, że organizacje odpowiednio wdrażają odpowiednie zabezpieczenia i praktyki gromadzenia danych.

Znaczenie audytów zgodności

Audyty są najlepszym sposobem zapewnienia, że firma odpowiednio przestrzega przepisów i bezpiecznie przechowuje dane klientów. Regularne audyty ujawnią słabe punkty, które organizacja musi naprawić, takie jak nieodpowiednia infrastruktura lub słabe hasła. Są dużą siłą napędową w utrzymaniu silnych zabezpieczeń cybernetycznych.

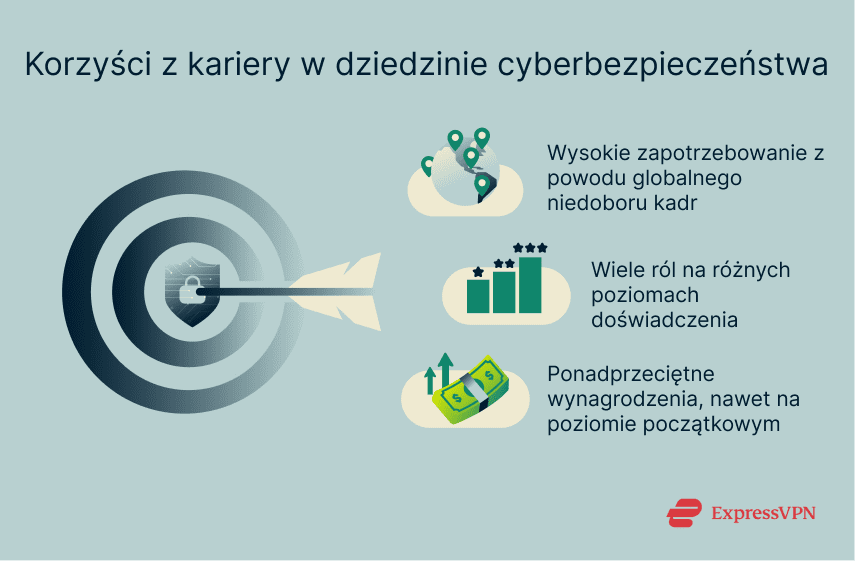

Czy cyberbezpieczeństwo to dobry wybór kariery?

Cyberbezpieczeństwo może być doskonałą karierą, często z konkurencyjnym wynagrodzeniem i stabilną pracą. Wraz ze wzrostem cyberprzestępczości rośnie zapotrzebowanie na wykwalifikowanych specjalistów.

Rosnące zapotrzebowanie i perspektywy zatrudnienia

Zapotrzebowanie na personel zajmujący się cyberbezpieczeństwem rośnie, ale w tej dziedzinie nadal występuje niedobór kadr. Stwarza to możliwości dla nowych pracowników. Wiele rządów i firm inwestuje w programy szkoleniowe i rekrutacyjne, aby przyciągnąć więcej osób do pracy w tej branży.

Ścieżki kariery i role w cyberbezpieczeństwie

Role obejmują analityków, którzy monitorują incydenty i reagują na nie, testerów penetracji, którzy znajdują luki w zabezpieczeniach, architektów, którzy projektują bezpieczne systemy, inżynierów bezpieczeństwa w chmurze, którzy chronią infrastrukturę zewnętrzną, oraz specjalistów ds. zarządzania, którzy nadzorują zasady i zgodność.

Specjaliści ds. edukacji i szkoleń również pomagają budować świadomość. Istnieją również niszowe miejsca pracy w tej dziedzinie, takie jak pisarze zajmujący się cyberbezpieczeństwem, którzy pomagają informować opinię publiczną o trendach w cyberbezpieczeństwie i dzielić się wskazówkami dotyczącymi bezpieczeństwa.

Oczekiwania dotyczące wynagrodzeń i możliwości rozwoju

Specjaliści ds. cyberbezpieczeństwa często zarabiają ponadprzeciętnie, a najlepiej zarabiający w branży zarabiają znacznie ponadprzeciętnie. Wynagrodzenie różni się w zależności od branży, stanowiska i doświadczenia, ale ogólnie rzecz biorąc, duże zapotrzebowanie i niedobór pracowników mogą skutkować wysokimi zarobkami.

Wiele osób zajmujących się cyberbezpieczeństwem ma szanse na awanse lub podwyżki. Rozwój kariery może prowadzić do stanowisk kierowniczych wyższego szczebla, takich jak dyrektor ds. bezpieczeństwa informacji.

Czy cyberbezpieczeństwo wymaga kodowania?

Wiedza o kodowaniu jest przydatna dla większości ról w cyberbezpieczeństwie, ale nie jest obowiązkowa dla wszystkich z nich. Niektóre podstawowe zasady cyberbezpieczeństwa, takie jak zrozumienie protokołów i ludzkich zachowań, nie wymagają wiedzy o kodowaniu, chociaż jej posiadanie zawsze pomaga.

Gdy kodowanie jest przydatne

Umiejętności programowania pomagają w badaniu luk w zabezpieczeniach, analizie złośliwego oprogramowania i automatyzacji. Pisanie skryptów pozwala profesjonalistom opracować narzędzia i zrozumieć, w jaki sposób atakujący wykorzystują kod, a także tworzyć zautomatyzowane systemy. Inżynierowie, programiści, kryptografowie i inne zawody związane z intensywną ochroną bezpieczeństwa wymagają wiedzy specjalistycznej w zakresie kodowania.

Role w cyberbezpieczeństwie, które nie wymagają programowania

Nie każda kariera w dziedzinie cyberbezpieczeństwa wymaga umiejętności kodowania. Wiele ról, takich jak analitycy bezpieczeństwa sieci, specjaliści ds. zgodności i trenerzy świadomości bezpieczeństwa, koncentruje się na analizie, polityce i komunikacji. Na tych stanowiskach zrozumienie, w jaki sposób działają systemy i sieci, ma znacznie większe znaczenie niż pisanie kodu.

Często zadawane pytania: Częste pytania dotyczące cyberbezpieczeństwa

Czy cyberbezpieczeństwo wymaga trudnych działań?

To zależy od roli. Cyberbezpieczeństwo może być bardzo trudne, ponieważ atakujący nieustannie opracowują nowe taktyki, a organizacje muszą dostosowywać się do zmieniających się zagrożeń, jednocześnie nadążając za przepisami. Wiele stanowisk wymaga niemal codziennego śledzenia nowych luk w zabezpieczeniach i wektorów ataków, co z czasem może stać się wyczerpujące.

Czy cyberbezpieczeństwo zostanie zastąpione przez sztuczną inteligencję?

Nie. Sztuczna inteligencja może pomóc w cyberbezpieczeństwie, przetwarzając ogromne ilości danych i automatyzując niektóre odpowiedzi, ale nadal wymaga ludzkiego nadzoru, aby skutecznie funkcjonować i może wykazywać ukryte tendencje. Przestępcy również wykorzystują sztuczną inteligencję do tworzenia złośliwego oprogramowania, deepfake'ów i innych ataków. Bez wykwalifikowanych specjalistów zagrożenia te mogłyby ominąć zautomatyzowane systemy.

W rzeczywistości cyberbezpieczeństwo od dawna opiera się na automatyzacji i koordynacji. Podczas gdy narzędzia sztucznej inteligencji dodały nowe możliwości, podstawy działania tych systemów i potrzeba ludzkiej wiedzy nie zmieniły się znacząco.

Dlaczego cyberbezpieczeństwo jest ważne?

Cyberbezpieczeństwo jest ważne, ponieważ chroni wrażliwe dane, systemy i sieci przed atakami, które mogą prowadzić do strat finansowych, kradzieży tożsamości i utraty reputacji. Zapewnia również ciągłość działania, zachowuje prywatność danych osobowych i pomaga organizacjom spełniać wymogi prawne i regulacyjne. Bez silnego cyberbezpieczeństwa zarówno osoby fizyczne, jak i firmy są znacznie bardziej podatne na zakłócenia i nadużycia.

Zrób pierwszy krok, aby chronić się online. Wypróbuj ExpressVPN bez ryzyka.

Pobierz ExpressVPN